Die Quantenbedrohung für Ihre Verschlüsselung kommt — Zeit zu handeln

Letzten Dezember stellte Google seinen neuesten Quantenchip vor: Willow. Diese Ankündigung mag für viele unbemerkt geblieben sein, doch Willow sorgte in zwei entscheidenden Punkten für Aufsehen. Erstens gab Google bekannt, dass es mit diesem Chip gelungen sei, die Anzahl der Qubits — die Grundbausteine eines Quantencomputers — zu skalieren und gleichzeitig die Fehlerrate zu halbieren. Da hohe Fehlerraten und die Skalierung von Qubits bisher die größten Herausforderungen bei der Entwicklung praktikabler Quantencomputer waren, markiert dies einen bedeutenden Fortschritt.

Der zweite große Durchbruch? Google demonstrierte mit Willow die sogenannte Quantenüberlegenheit (Quantum Supremacy). Dieser Begriff bedeutet, dass ein Quantencomputer eine Aufgabe gelöst hat, die für klassische Computer praktisch unmöglich wäre. Willow löste ein komplexes mathematisches Problem in weniger als fünf Minuten — eine Aufgabe, für die selbst die leistungsstärksten Supercomputer der Welt 10 Septillionen Jahre benötigen würden. Oder, wie Google es bildhaft ausdrückte: 10.000.000.000.000.000.000.000.000 Jahre (24 Nullen!). Allerdings gibt es dabei einen Haken: Das Problem, das Willow gelöst hat, hatte keinen praktischen Nutzen. Es wurde speziell entworfen, um die Leistungsfähigkeit des Quantencomputings zu demonstrieren.

Erst vor Kurzem verkündete auch Microsoft einen Durchbruch: das Unternehmen präsentierte seinen eigenen neuen Quantenchip, Majorana 1. Microsoft zufolge bietet dieser Chip „einen klaren Weg, um eine Million Qubits auf einem einzigen Chip zu integrieren“ — ein entscheidender Schritt hin zu Quantencomputern, die „reale, industrielle Probleme“ lösen können. Die Zeitplanung? Microsoft geht davon aus, dass dies in wenigen Jahren, nicht erst in Jahrzehnten Realität wird.

Diese Entwicklungen klingen faszinierend und dürften Tech-Enthusiasten begeistern — und das zu Recht. Denn Fortschritte im Quantencomputing haben praktische Anwendungen, die die Welt verändern könnten. Neben erwarteten Durchbrüchen in der Arzneimittelforschung, Materialwissenschaft, Finanzmodellierung, Optimierung komplexer Systeme und Wettervorhersage wird auch die Quantenkryptographie von diesen Innovationen profitieren. Doch dieser Fortschritt hat auch eine Schattenseite.

Der Quanten-Countdown: Wie neue Computer unsere Sicherheit bedrohen

Während Fortschritte im Quantencomputing viele spannende Möglichkeiten eröffnen, stellen sie gleichzeitig eine ernsthafte Bedrohung für unsere aktuellen Verschlüsselungssysteme dar. Mit der Weiterentwicklung von Quantencomputern könnten diese herkömmliche Verschlüsselungsmethoden mühelos knacken und bestehende Datenschutzmechanismen obsolet machen.

Das Problem liegt in der Art und Weise, wie Verschlüsselung funktioniert: Sie basiert auf mathematischen Problemen, die für klassische Computer extrem schwer zu lösen sind. Ein leistungsfähiger Quantencomputer könnte jedoch alle möglichen Lösungen parallel durchrechnen und eine Lösung in Tagen statt Jahrtausenden finden. Der Grund dafür liegt in der einzigartigen Struktur eines Qubits.

Im Gegensatz zu einem klassischen Bit, das immer nur einen Wert (0 oder 1) gleichzeitig annehmen kann, befindet sich ein Qubit in einer Superposition — es kann 0, 1 oder eine beliebige Kombination von beiden gleichzeitig sein. Dadurch sind Quantencomputer in der Lage, eine enorme Anzahl möglicher Lösungen gleichzeitig zu berechnen und klassische Systeme in puncto Rechenleistung weit zu übertreffen.

Ein besonders eindrucksvolles Beispiel dafür ist Shors Algorithmus — ein Quantenalgorithmus, der große Zahlen wesentlich schneller faktorisieren kann als jede klassische Methode. Besonders anfällig für Quantenangriffe ist die Schlüsselerzeugung in der Elliptische-Kurven-Kryptographie. Quantencomputer sind besonders gut darin, Shors Algorithmus auf das diskrete Logarithmusproblem anzuwenden — die mathematische Grundlage der Elliptische-Kurven-Verschlüsselung. Dadurch können sie die ursprünglichen Parameter einer Kurve in einem Bruchteil der Zeit berechnen, die ein klassischer Computer benötigen würde.

Wann werden Quantencomputer zu einer echten Bedrohung für die Verschlüsselung? Experten gehen davon aus, dass dies voraussichtlich erst in den 2030er Jahren der Fall sein wird. Laut dem US National Institute of Standards and Technology (NIST) könnten Quantencomputer bereits bis 2029 die derzeit gängige 128-Bit-AES-Verschlüsselung knacken — eine der heute am häufigsten verwendeten Methoden zur Datensicherung.

Forschungen zufolge würden jedoch 317 Millionen physische Qubits benötigt, um die stärkere 256-Bit-Elliptische-Kurven-Verschlüsselung zu brechen, die ebenfalls weit verbreitet ist. Zum Vergleich: Das leistungsstärkste Quantencomputersystem verfügt derzeit über 1.180 nutzbare Qubits — ein Rekord, den Atom Computing 2023 aufgestellt hat.

Es bleibt also noch ein weiter Weg, bis Quantencomputer tatsächlich bestehende Verschlüsselungssysteme gefährden. Doch die Entwicklung schreitet rasant voran — und der Wettlauf um Post-Quanten-Kryptographie hat längst begonnen.

Die Bedrohung ist dringlicher, als sie scheint

Auch wenn es so wirkt, als läge die Gefahr durch Quantencomputer noch in weiter Ferne, ist sie in Wirklichkeit viel akuter, als es den Anschein hat. Selbst wenn Angreifer heute noch keine Verschlüsselung knacken können, könnten sie verschlüsselte Daten bereits jetzt abfangen und speichern — in der Erwartung, dass künftige Quantencomputer sie entschlüsseln können.

Diese Art von verzögertem Angriff wird als „Harvest Now, Decrypt Later“ bezeichnet. Das bedeutet, dass böswillige Akteure bereits heute verschlüsselte Kommunikation sammeln könnten, um sie in Zukunft mit ausreichend leistungsstarken Quantencomputern zu entschlüsseln.

Cybersicherheit-Experten sind sich dieser potenziellen Bedrohung schon seit einiger Zeit bewusst. Ihre Lösung besteht darin, quantenresistente Algorithmen zu implementieren, die selbst für Quantencomputer schwer zu knacken sind. Einer dieser Algorithmen ist ML-KEM. Er wurde 2023 vom US National Institute of Standards and Technology (NIST) ausgewählt.

ML-KEM basiert auf dem CRYSTALS-Kyber-Algorithmus und steht für „Module-Lattice-Based Key-Encapsulation Mechanism“. NIST betrachtet ML-KEM als eine sichere Methode gegen Angriffe durch Quantencomputer.

Ein Key Encapsulation Mechanism (KEM) ist eine Reihe von Algorithmen, mit denen zwei Parteien über einen öffentlichen Kanal einen gemeinsamen geheimen Schlüssel generieren können. Dieser Schlüssel wird dann mit symmetrischen Verschlüsselungsverfahren genutzt, um grundlegende Sicherheitsaufgaben wie Verschlüsselung und Authentifizierung durchzuführen.

Einführung quantensicherer Algorithmen: Chrome und andere

Wenn die Lösung bereits existiert, bleibt Entwicklern nur noch, sie in ihre Produkte zu integrieren. Das ist entscheidend für die Sicherheit der Internetkommunikation — denn wenn die Betreiber der kritischen Internetinfrastruktur diese Algorithmen nicht unterstützen, wären all die Bemühungen um ihre Entwicklung vergeblich.

Im August 2023 begann Google damit, eine Post-Quanten-Kryptographie in Chrome zu implementieren: X25519Kyber768. Dieses Verfahren kombiniert zwei leistungsstarke Algorithmen — einen post-quantenfähigen und einen klassischen —, um sichere Sitzungsschlüssel für TLS-Verbindungen zu erzeugen.

Dabei arbeitet der weit verbreitete Elliptische-Kurven-Algorithmus X25519 gemeinsam mit Kyber-768, einer von NIST anerkannten quantenresistenten Key Encapsulation Method (KEM). Google erklärte damals, dass X25519Kyber768 die TLS ClientHello-Nachricht (die normalerweise zwischen 200 und 500 Byte groß ist) um mehr als ein Kilobyte vergrößert. Diese Nachricht ist Teil des Handshakes zwischen Browser und Server, wenn eine sichere Verbindung aufgebaut wird — sie hilft beiden Seiten, sich auf Verschlüsselungsmethoden und andere Sicherheitsparameter zu einigen.

Da Microsoft Edge auf Chrome basiert, unterstützt auch dieser Browser Post-Quanten-Kryptographie. Mozilla hat die Funktion ebenfalls integriert, jedoch muss sie in Firefox manuell aktiviert werden.

Weitere große Anbieter, die Post-Quanten-Kryptographie unterstützen, sind Microsoft, Amazon Web Services (AWS), Cisco, VMware, Samsung und Cloudflare. Bereits 2022 wählte NIST zwölf Unternehmen aus, um den Übergang zur quantensicheren Verschlüsselung voranzutreiben — darunter auch die oben genannten.

AdGuard VPN unterstützt jetzt Post-Quanten-Kryptographie

Im Zuge der wachsenden Verbreitung Post-Quanten-Kryptographie hat AdGuard VPN die hybride X25519MLKEM768-Methode zur Erzeugung sicherer Sitzungsschlüssel integriert. Dieses Verfahren kombiniert den bewährten X25519-Algorithmus mit dem post-quantenfähigen ML-KEM768, das auf Kyber768 basiert. Die beiden Schlüsselbestandteile werden zu einem 64-Byte-Schlüssel zusammengeführt.

Dieses Design stellt sicher, dass selbst wenn in Zukunft Schwachstellen im ML-KEM-Algorithmus entdeckt werden, der zuverlässige X25519-Algorithmus als zusätzliche Sicherheitsebene dient. Mit anderen Worten: AdGuard VPN verwendet diese hybride Verschlüsselungsmethode immer dann, wenn der Server sie unterstützt. Falls nicht, wird automatisch auf den Standard-X25519-Algorithmus zurückgegriffen. Damit folgt unser Ansatz einem ähnlichen Prinzip wie in Google Chrome.

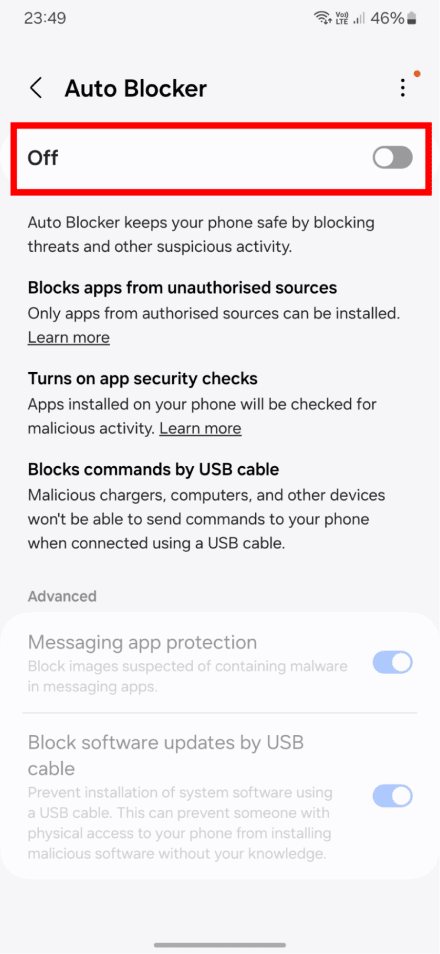

Um die Post-Quanten-Kryptographie zu aktivieren, schalten Sie die Funktion im Einstellungsmenü ein. Sie ist sowohl für die AdGuard VPN-Apps auf mobilen Geräten als auch für die Desktop-Versionen verfügbar.

Mit der Einführung dieser hybriden post-quantenfähigen Verschlüsselungsmethode ergreift AdGuard VPN proaktive Maßnahmen, um Nutzer:innen vor den wachsenden Bedrohungen des Quantencomputings zu schützen — insbesondere vor „Harvest Now, Decrypt Later“-Angriffen. Durch die frühzeitige Integration quantensicherer Verschlüsselung stellen wir sicher, dass die Daten unserer Nutzer:innen auch in den kommenden Jahren geschützt bleiben, während sich Quantencomputer weiterentwickeln.

Wir betrachten dies als eine entscheidende Investition in die Zukunft der Cybersicherheit und bleiben unserem Anspruch treu, stets den höchsten Schutz für unsere VPN-Nutzer:innen zu gewährleisten.