Una amenaza cuántica para tu criptografía se acerca, prepárate o dile adiós a tus datos

En diciembre pasado, Google presentó su chip cuántico más reciente, el Willow. Este anuncio pudo haber pasado desapercibido para muchos, pero el Willow tuvo un impacto significativo de dos maneras. Primero, Google reveló que, con este chip, logró aumentar el número de qubits —los bloques fundamentales de cualquier computadora cuántica— mientras reducía a la mitad la tasa de error. Dado que las altas tasas de error y la dificultad para escalar los qubits son desafíos clave para hacer que las computadoras cuánticas sean prácticas, este avance representa un gran salto adelante.

¿El segundo gran logro? Google demostró la “supremacía” de las computadoras cuánticas. La "supremacía cuántica" significa que Willow realizó una tarea que una computadora clásica no podría: resolvió un problema matemático complejo en menos de cinco minutos. Para ponerlo en perspectiva, una de las supercomputadoras más rápidas de la actualidad tardaría la asombrosa cantidad de 10 septillones de años, o, como lo explicó Google de manera más visual, 10,000,000,000,000,000,000,000,000 años (24 ceros). Sin embargo, hay un detalle importante: el problema que resolvió Willow no tenía una aplicación práctica, sino que fue diseñado específicamente para demostrar el poder de la computación cuántica.

Y hace apenas unos días, Microsoft anunció otro gran avance: la presentación de su propio nuevo chip cuántico, el Majorana 1. Según Microsoft, este chip ofrece "un camino claro para alojar un millón de qubits en un solo chip", allanando el camino para computadoras cuánticas capaces de resolver "problemas significativos a escala industrial". ¿El plazo? La empresa espera que esto suceda en cuestión de "años, no décadas".

Todo esto suena fascinante, especialmente para los entusiastas de la tecnología, y con razón. Estos avances en la computación cuántica tienen aplicaciones prácticas que pueden transformar el mundo. Además de los esperados avances en el descubrimiento de medicamentos, la ciencia de materiales, la modelación financiera, la resolución de problemas de optimización y la predicción del clima, la computación cuántica también impulsará la criptografía cuántica. Sin embargo, esto traerá un costo oculto.

La cuenta regresiva cuántica: cómo las nuevas computadoras desafiarán nuestras defensas

Si bien los avances en la computación cuántica abren increíbles posibilidades en diversos sectores, también representan una amenaza significativa para nuestros actuales sistemas de cifrado. A medida que las computadoras cuánticas evolucionan, podrán romper con facilidad los métodos de cifrado existentes, haciendo obsoletos los mecanismos de protección de datos que usamos hoy en día. La cuestión es que la criptografía se basa en problemas matemáticos complejos que son difíciles de resolver para las computadoras convencionales. Sin embargo, una computadora cuántica poderosa podría probar rápidamente todas las soluciones posibles para estos problemas y encontrar una respuesta en días en lugar de milenios. Esto se debe a la estructura de los qubits. A diferencia de los bits clásicos, que solo pueden representar un valor a la vez (0 o 1), un qubit puede estar en superposición de múltiples estados posibles, incluyendo 0, 1 o cualquier combinación de ambos. Esta propiedad permite que las computadoras cuánticas procesen y evalúen múltiples soluciones potenciales simultáneamente, dándoles una ventaja masiva sobre las computadoras clásicas en la resolución de problemas complejos.

Un ejemplo claro de esto es el algoritmo de Shor, un algoritmo cuántico capaz de factorizar números grandes mucho más rápido que cualquier método clásico. Una de las partes más vulnerables de los sistemas de cifrado actuales es la generación de claves públicas mediante la criptografía de curvas elípticas. Las computadoras cuánticas son especialmente eficientes en la aplicación del algoritmo de Shor para resolver el problema del logaritmo discreto, que es la base de la criptografía basada en curvas elípticas. Esto significa que pueden calcular los parámetros originales de la curva en una fracción del tiempo que una computadora clásica tardaría.

En cuanto a cuándo las computadoras cuánticas estarán ampliamente disponibles, los expertos coinciden en que esto probablemente ocurrirá en la década de 2030. Según el Instituto Nacional de Estándares y Tecnología de EE.UU. (NIST), para 2029, las computadoras cuánticas podrían romper potencialmente el cifrado AES de 128 bits, uno de los métodos de cifrado más utilizados en la actualidad. Los investigadores también estiman que se necesitarían 317,000,000 (trescientos diecisiete millones) de qubits físicos para romper el cifrado de curvas elípticas de 256 bits, una técnica más robusta que el AES de 128 bits y ampliamente utilizada. Considerando que la computadora cuántica más poderosa en la actualidad tiene solo 1,180 qubits utilizables —un récord alcanzado por Atom Computing en 2023, según el Guinness World Records—, aún queda un largo camino por recorrer.

La amenaza es más inmediata de lo que parece

Aunque la amenaza de que las computadoras cuánticas rompan la criptografía pueda parecer lejana, en realidad, es mucho más urgente de lo que aparenta. Incluso si un actor malintencionado no puede descifrar la criptografía hoy, aún puede capturar y almacenar datos cifrados con la expectativa de que, en el futuro, las computadoras cuánticas eventualmente sean capaces de romperla.

Este tipo de ataque de ejecución diferida se conoce como "recopilar ahora, descifrar después". Esto significa que actores malintencionados ya pueden estar recolectando comunicaciones cifradas hoy con la esperanza de descifrarlas en cuanto las computadoras cuánticas sean lo suficientemente poderosas.

Los expertos en ciberseguridad han estado al tanto de esta amenaza durante algún tiempo. La solución propuesta es la implementación de algoritmos resistentes a la computación cuántica, los cuales son mucho más difíciles de vulnerar para estas computadoras avanzadas. Uno de estos algoritmos es el LM-KEM, que fue seleccionado por el Instituto Nacional de Estándares y Tecnología de EE.UU. (NIST) en 2023. Este estándar está basado en el algoritmo CRYSTALS-Kyber, posteriormente renombrado como ML-KEM, que significa "Mecanismo de Encapsulación de Claves Basado en Redes Modulares" (Module-Lattice-Based Key-Encapsulation Mechanism). El NIST prevé que el ML-KEM sea un mecanismo seguro contra ataques de computadoras cuánticas. El propio KEM se define como un conjunto de algoritmos que pueden ser utilizados por dos partes para establecer una clave secreta compartida a través de un canal público. Esta clave secreta puede usarse con algoritmos criptográficos de clave simétrica para realizar tareas básicas en comunicaciones seguras, como cifrado y autenticación.

Adopción de algoritmos a prueba de computadoras cuánticas: Chrome y otros

Si la solución ya existe, lo que queda para los desarrolladores es implementarla en sus productos. Esto es crucial para la seguridad de la comunicación en Internet, ya que, si dichos algoritmos no son adoptados por quienes gestionan la infraestructura crítica de la web, todos los esfuerzos invertidos en su desarrollo serán en vano.

En agosto de 2023, Google comenzó a implementar soporte para un mecanismo de cifrado resistente a computadoras cuánticas en Chrome, llamado X25519Kyber768. Combina dos algoritmos poderosos —uno postcuántico y uno clásico— para crear claves de sesión seguras en conexiones TLS. El algoritmo de curva elíptica X25519, ampliamente utilizado para el intercambio de claves, funciona en conjunto con Kyber-768, un método de encapsulación de clave (KEM) resistente a la computación cuántica reconocido por el NIST. En ese momento, Google informó que el uso de X25519Kyber768 agrega más de un kilobyte de datos adicionales al mensaje TLS ClientHello (que normalmente varía entre 200 y 500 bytes). Este mensaje forma parte del proceso de negociación inicial entre tu navegador y el servidor al establecer una conexión segura, permitiendo que ambos acuerden los métodos de cifrado y otros detalles para un intercambio seguro de datos.

Microsoft Edge, al estar basado en Chrome, también admite el cifrado postcuántico. Mozilla Firefox ha añadido esta funcionalidad, pero es necesario activarla manualmente.

Otros grandes proveedores que han adoptado cifrado resistente a computadoras cuánticas incluyen Microsoft, Amazon Web Services (AWS), Cisco, VMware, Samsung y Cloudflare. En 2022, el NIST seleccionó a 12 empresas para liderar la transición hacia la criptografía resistente a computadoras cuánticas, incluyendo las mencionadas anteriormente.

AdGuard VPN ahora admite cifrado postcuántico

Siguiendo la creciente adopción del cifrado resistente a computadoras cuánticas, AdGuard VPN también ha integrado el método híbrido X25519MLKEM768 para la generación de claves de sesión seguras. Este método combina el algoritmo clásico X25519 con ML-KEM768, basado en Kyber-768. Ambas partes de la clave se combinan para generar una clave compartida de 64 bytes. Este diseño garantiza que, en caso de que se descubran vulnerabilidades en ML-KEM en el futuro, el confiable algoritmo X25519 proporcione una capa adicional de protección. En otras palabras, AdGuard VPN utiliza este método de cifrado híbrido siempre que el servidor lo soporte y, en caso contrario, recurre al estándar X25519. En la práctica, este enfoque es muy similar a lo que se ha implementado en Google Chrome.

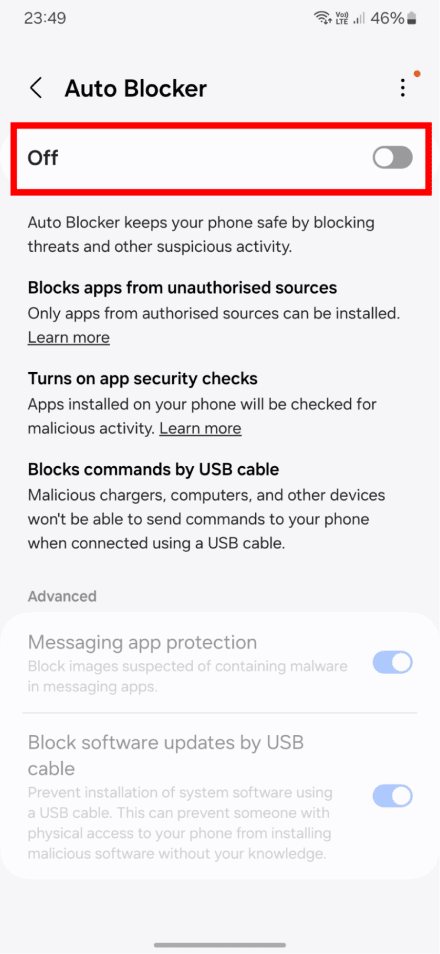

Para activar el soporte de cifrado postcuántico, los usuarios deben habilitar esta opción en el menú de configuración. La función está disponible en las aplicaciones móviles y de escritorio de AdGuard VPN.

Al adoptar este método híbrido de cifrado postcuántico, AdGuard VPN está tomando medidas proactivas para proteger a sus usuarios de las amenazas emergentes de la computación cuántica, especialmente de los ataques del tipo "recopilar ahora, descifrar después". Al integrar el cifrado resistente a computadoras cuánticas desde ahora, garantizamos que los datos de nuestros usuarios permanecerán seguros a medida que la tecnología evolucione en los próximos años. Creemos que esta es una inversión esencial en el futuro de la ciberseguridad y estamos comprometidos en mantenernos a la vanguardia de los posibles riesgos, garantizando el más alto nivel de protección para los usuarios de nuestra VPN.