量子计算威胁已至:加密技术面临挑战,立即行动或与数据安全告别

去年 12 月,Google 发布了其最新的量子芯片,即 Willow。这一消息可能被许多人忽略了,但 Willow 在两个方面引起了巨大轰动。首先,Google 透露,借助这款芯片,他们成功增加了量子比特(量子计算机的基本构建单元)的数量,同时将错误率降低了一半。由于高错误率和扩展量子比特的挑战一直是量子计算机实用化的主要障碍,这一进展堪称重大突破。

第二个重大突破是什么?Google 证明了量子计算机的“量子优越性”。所谓“量子优越性”,是指 Willow 完成了一项传统计算机无法完成的任务:它在不到五分钟内就解决了一个复杂的数学问题。相比之下,当今最快的超级计算机需要惊人的 10 的 24 次方年,或者用谷歌的话说,10,000,000,000,000,000,000,000,000 年(24 个零)。然而,这里有一个问题:Willow 解决的问题并非现实世界中的实际问题,而是专门设计来展示量子计算能力的。

就在几天前,Microsoft 宣布了另一项突破,推出了其新型量子芯片 Majorana 1。据 Microsoft 称,这款芯片提供了“在单芯片上集成百万量子比特的清晰路径”,为量子计算机解决“有意义的、工业规模的问题”铺平了道路。时间表如何?Microsoft 预计这一目标将在“几年内,而非几十年内”实现。

这些进展听起来令人着迷,对科技爱好者来说无疑是福音。量子计算的所有这些进步都具有改变世界的实际应用潜力。除了在药物发现、材料科学、金融建模、优化问题和天气预报等领域的预期突破外,量子计算还预计将推动量子密码学的发展。然而,这也将带来一个隐形成本。

量子倒计时:新计算机如何挑战我们的防御

尽管量子计算的进步为许多领域带来了令人兴奋的可能性,但它们也对当前的加密系统构成了重大威胁。随着量子计算机的发展,它们将能够轻松破解现有的加密方法,使我们当前的数据保护机制显得相形见绌。问题在于,加密依赖于传统计算机难以解决的复杂数学问题。然而,强大的量子计算机可以快速过滤这些问题的所有可能解,并在几天内找到答案,而不是需要数千年。这是因为量子比特的结构与传统比特不同。传统比特一次只能表示一个值(0 或 1),而量子比特是多个可能状态的叠加,包括 0、1 或两者的任意组合。这种能力使量子计算机能够同时处理和评估大量潜在解决方案,从而在解决复杂问题时比传统计算机具有巨大优势。

一个典型的例子是 Shor 算法,一种能够比任何传统方法更快分解大数的量子算法。当前加密系统中最脆弱的部分之一是使用椭圆曲线加密生成公钥。量子计算机特别擅长应用 Shor 算法来解决离散对数问题,而这是基于椭圆曲线加密的基础。这使得量子计算机能够在普通计算机所需时间的一小部分内计算出曲线的原始参数。

至于量子计算机何时成为主流,专家们一致认为,这很可能要到 2030 年代。根据美国国家标准与技术研究院(英文:National Institute of Standards and Technology,简称:NIST)的说法,到 2029 年,量子计算机可能破解当前的 128 位 AES 加密,这是目前最流行的加密类型。研究人员还估计,破解 256 位椭圆曲线加密(一种比 128 位 AES 更强的加密技术)需要 3.17 亿个物理量子比特。鉴于目前最强大的量子计算机只有 1,180 个可用量子比特(由 Atom Computing 在 2023 年实现),距离这一目标还有很长的路要走。

威胁比想象中更紧迫

尽管量子计算机破解加密的威胁看似遥远,但实际上已经非常紧迫了。即使黑客今天无法破解加密,他们仍然可以捕获并存储加密数据,期望未来的量子计算机最终能够破解它。

这种延迟执行的攻击被称为“现在收集,以后解密”。因此,事实上,恶意行为者可能已经在收集加密通信,希望一旦量子计算机足够强大,就能解密这些数据。

网络安全专家早已意识到这一潜在威胁。他们的解决方案是实施量子抗性算法,这些算法对量子计算机来说更难破解。其中一个算法是 LM-KEM。它于 2023 年被美国国家标准与技术研究院(NIST)选中。该标准基于 CRYSTALS-Kyber 算法,后来更名为 ML-KEM,意为“基于模块格的关键封装机制”。NIST 将 ML-KEM 视为抵御量子计算机攻击的安全机制。KEM 本身被定义为一组算法,两方可以使用它在公共信道上建立共享密钥。然后,该共享密钥可以与对称密钥加密算法一起使用,以执行安全通信中的基本任务,例如加密和身份验证。

采用量子抗性算法

既然解决方案已经存在,开发人员需要做的就是将其集成到他们的产品中。这对于互联网通信的安全至关重要,因为如果这些算法不被处理关键互联网基础设施的各方支持,所有开发努力都将付诸东流。

2023 年 8 月,Google 开始推出对量子抗性加密机制 X25519Kyber768 的支持。它结合了两种强大的算法,一种后量子算法和一种传统算法,为 TLS 连接创建安全会话密钥。广泛用于密钥协商的 X25519 椭圆曲线算法与 NIST 认可的量子抗性关键封装方法(KEM)Kyber-768 协同工作。当时,Google 表示,使用 X25519Kyber768 会为 TLS ClientHello 消息(通常为 200 到 500 字节)增加超过 1KB 的额外数据,该消息是浏览器与服务器之间建立安全连接时初始握手的一部分。此消息帮助服务器和浏览器就加密方法和其他细节达成一致,以确保数据交换的安全。基于 Chrome 的 Microsoft Edge 也支持后量子加密。Mozilla 也添加了对该功能的支持,但您需要在 Firefox 中手动启用它。

其他支持量子抗性加密的主要提供商包括 Microsoft、Amazon Web Services(简称:AWS)、Cisco、VMWare、Samsung 和 Cloudflare。2022 年,NIST 选择了 12 家公司指导向量子抗性加密的过渡,其中包括上述公司。

AdGuard VPN 现已支持后量子加密

随着量子抗性加密的日益普及,AdGuard VPN 也集成了混合 X25519MLKEM768 方法来生成安全会话密钥。该方法结合了传统的 X25519 算法和基于 Kyber768 的后量子 ML-KEM768。密钥的两部分组合在一起,生成一个 64 字节的共享密钥。这种设计确保即使未来在后量子 ML-KEM 算法中发现任何漏洞,可靠的 X25519 算法也能提供额外的保护层。换句话说,AdGuard VPN 在服务器支持时使用这种混合加密方法,如果不支持,则默认使用标准的 X25519 算法。本质上,我们所做的与 Google Chrome 中实现的功能非常相似。

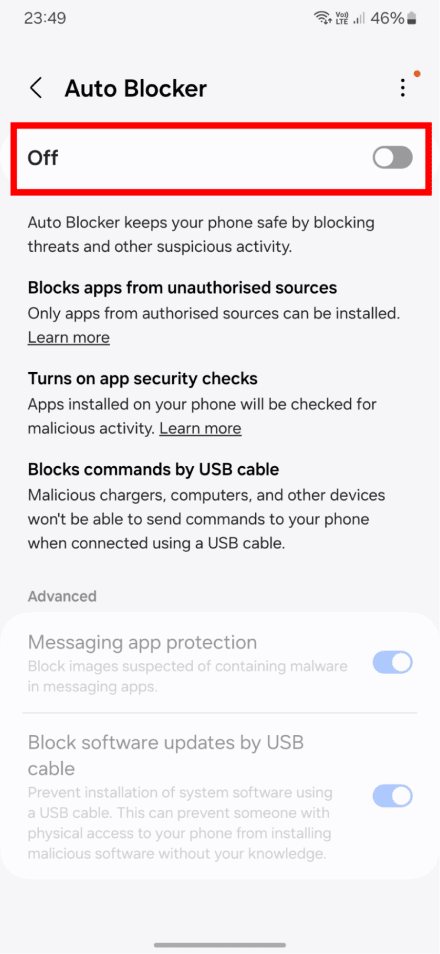

要启用后量子加密支持,用户需要通过设置菜单激活此功能。该功能适用于 AdGuard VPN 的移动和桌面应用程序。

通过采用这种混合后量子加密方法,AdGuard VPN 正在采取积极措施,保护用户免受量子计算带来的新兴威胁,尤其是“现在收集,以后解密”攻击。通过今天集成量子抗性加密,我们确保即使用户数据在未来量子计算机发展时也能保持安全。我们相信这是对网络安全未来的重要投资,我们致力于走在潜在风险的前面,继续为 VPN 用户提供最高级别的保护。