Что такое SSID? Раскрываем тайны идентификации вашей сети Wi-Fi

Что такое SSID? Объясняем простыми словами

SSID (от англ. Service Set Identifier — «идентификатор набора услуг») — это уникальное имя, идентифицирующее беспроводную локальную сеть (WLAN или Wireless LAN). В большинстве случаев, когда вы ищете доступные Wi-Fi-сети на своём устройстве, то, что вы видите в списке, — это именно список доступных сетей SSID.

Основное назначение SSID — находить беспроводные сети в радиусе действия, чтобы пользователи могли подключаться к нужной сети. Он служит первичным механизмом для разделения трафика в рамках одного и того же радиочастотного диапазона.

Начнем с экскурса в историю и разберёмся, когда и зачем появился этот термин.

Как и когда SSID появился в стандартах беспроводной связи

SSID был введён в рамках стандарта IEEE 802.11, который является основой для современных беспроводных локальных сетей (WLAN). Этот стандарт был разработан и принят институтом IEEE (Institute of Electrical and Electronics Engineers) в 1997 году.

Стандарт IEEE 802.11 создавался, чтобы обеспечить совместимость между различными устройствами беспроводной связи и определить общие принципы их работы. В то время беспроводные технологии только начинали своё развитие, и было важно установить стандарты, чтобы гарантировать эффективность и надёжность беспроводных сетей.

С течением времени стандарт IEEE 802.11 сильно расширился, но SSID продолжал оставаться ключевым элементом в идентификации беспроводных сетей.

Таким образом, история SSID тесно связана с развитием и стандартизацией беспроводных технологий, начиная с конца 1990-х годов.

Технические детали: как работает SSID

Скрытый и видимый SSID

SSID может быть либо видимым, либо скрытым. Видимый SSID транслируется точкой доступа и отображается в списке доступных сетей на устройствах, пытающихся подключиться к Wi-Fi. Скрытый SSID, как следует из названия, не транслируется, и пользователи должны вручную ввести его имя, чтобы подключиться к такой сети. Однако стоит отметить, что использование скрытого SSID — это ненадёжный метод обеспечения безопасности, так как существуют средства, которые позволяют обнаружить скрытые SSID.

Роль SSID в процессе аутентификации

SSID играет ключевую роль в начальной стадии подключения устройства к беспроводной сети. Когда устройство пытается подключиться к сети, оно использует SSID для выбора нужной сети. После этого начинается процесс аутентификации, который может включать в себя ввод пароля или другие методы безопасности, в зависимости от настроек сети.

Ограничения длины и символов в SSID

SSID может содержать от 0 до 32 символов (байтов). Он может включать буквы, цифры и знаки пунктуации. Однако стоит избегать использования специальных символов, которые могут некорректно отображаться на всех устройствах или вызывать проблемы с подключением.

Автоматическое подключение устройств к сетям Wi-Fi

Когда вы впервые успешно подключаетесь к сети Wi-Fi с вашего устройства (будь то смартфон, компьютер или любое другое устройство с поддержкой Wi-Fi), оно обычно запоминает детали этой сети. Они включают в себя SSID сети и в большинстве случаев пароль. После этого устройство будет пытаться автоматически подключиться к этой сети, когда она будет в радиусе действия, если на устройстве включена функция автоматического подключения к известным сетям.

Когда устройство видит несколько знакомых сетей, оно выбирает ту, сигнал которой сильнее.

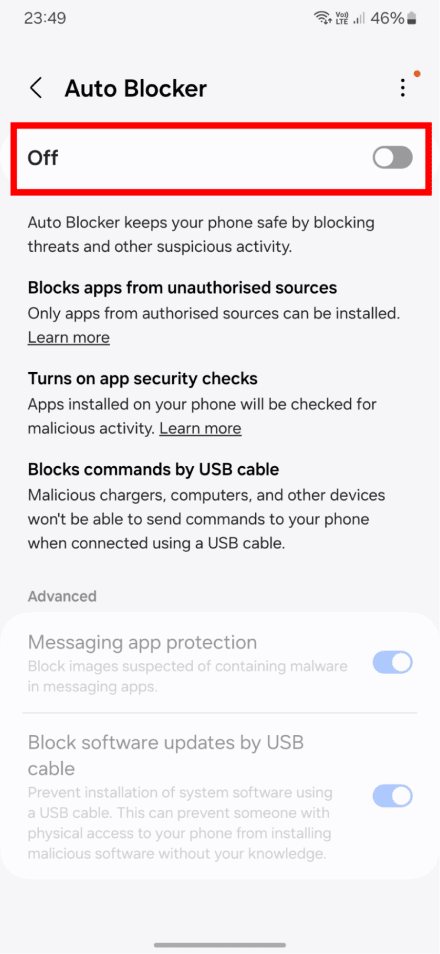

Вы можете предотвратить автоматическое подключение к определённой сети Wi-Fi, отключив опцию «Автоподключение» на iOS или на Android.

Что, если у нескольких точек доступа одинаковый SSID?

В реальном мире часто возникает ситуация, когда устройство видит две точки доступа с одним и тем же SSID. Это могут быть две точки, относящиеся к большой сети, два одинаковых домашних роутера с дефолтными настройками (то есть две разных сети с одним и тем же именем) или даже злонамеренно созданная сеть, которая копирует название существующей.

Из двух точек с одинаковыми SSID устройство предпочтёт ту, у которой более сильный уровень сигнала, а если её SSID знаком данному устройству, может попытаться автоматически к ней подключиться.

Эта особенность, с одной стороны, позволяет строить большие сети Wi-Fi с бесшовным роумингом клиента между разными точками доступа, с другой — открывает злоумышленникам возможность создать «злого двойника» существующей сети Wi-Fi.

Если две точки анонсируют один и тот же SSID, отличить их можно лишь по MAC-адресу.

Как определить SSID сети, к которой вы подключены

Необходимые для этого шаги зависят от операционной системы.

На роутере

Если SSID не менялся, вы можете найти его на стикере на дне или на боковой стороне вашего роутера. Если же имя сети было изменено, вам нужно зайти в панель управления роутера и проверить настройки беспроводной сети.

На iOS

Выберите Настройки, затем Wi-Fi. Рядом с названием вашей текущей сети стоит галочка.

На Android

Выберите Настройки, затем Wi-Fi. Под словом «Подключено» отображается SSID сети, к которой вы подключены.

На macOS

Откройте список всех доступных сетей Wi-Fi, нажав на иконку Wi-Fi в верхнем правом углу. Рядом с сетью, к которой вы подключены, находится синяя иконка Wi-Fi.

На Windows

Откройте список всех доступных сетей Wi-Fi, нажав на иконку Wi-Fi в верхнем правом углу. Сеть, к которой вы подключены, находится в верхней части окна.

Кто назначает SSID моему роутеру?

Большинство Wi-Fi-роутеров домашнего сегмента продаются с предустановленным SSID. Его часто печатают на стикере и наклеивают на упаковку или на само устройство. Как правило, производители или продавцы используют в качестве SSID бренд или название роутера, иногда добавляя к нему цифры и буквы MAC-адреса. Примеры предустановленных SSID: NETGEAR, NETGEAR_5G, ASUS, ASUS_5G, Movistar_A1B2, Movistar_3C4D, Movistar_5E6F. Суффикс 5G в таких названиях означает, что сеть работает на частоте 5 ГГц.

Мы рекомендуем изменять предустановленное название на собственное, и вот почему.

Уменьшение риска атак и повышение безопасности

Стандартные названия сетей (такие, как NETGEAR, NETGEAR_5G) служат приманкой для злоумышленников. Такие имена SSID легко узнаваемы, и злоумышленники могут использовать эту информацию для попыток взлома, предполагая, что пользователь также не изменил другие настройки по умолчанию (например, пароль Wi-Fi или пароль администратора).

Если злоумышленник решит атаковать вашу сеть методом подбора пароля (brute force attack), наличие SSID может упростить его задачу. Например, существуют готовые словари для атак на Wi-Fi, которые содержат пароли, часто используемые в сочетании с популярными SSID. Если SSID вашей сети типовой, злоумышленник может начать свою атаку с перебора наиболее вероятных паролей по списку.

Лёгкость идентификации для пользователей

Распространена ситуация, когда в жилых зданиях интернет предоставляет единственный интернет-провайдер, который устанавливает клиентам собственное оборудование. В этом случае можно столкнуться с ситуацией, когда у Wi-Fi-сетей соседей похожие SSID. В этом случае смена дефолтного SSID поможет вам легче идентифицировать вашу домашнюю сеть и подключаться к ней.

Скрытый SSID: за и против

Скрытый SSID — это SSID, который не будет появляться в списке доступных сетей и будет невидим для сторонних наблюдателей. Большинство Wi-Fi-точек предоставляют возможность скрыть Wi-Fi-сеть простым включением чекбокса в настройках. Углубимся в технические детали, чтобы лучше понять особенности работы этой функции.

Все Wi-Fi-роутеры и точки доступа периодически рассылают так называемые Beacon Frames — пакеты-маяки, которые позволяют обнаружить сети в радиоэфире и содержат различную техническую информацию, необходимую для подключения к ним. Каждый такой маяк содержит поле SSID. «Скрытый SSID» означает, что точка доступа не публикует имя своей беспроводной сети (SSID) в пакетах-маяках (beacon frames), то есть оставляет его пустым или заполняет нулями.

Однако если клиентское устройство отправит широковещательный запрос с типом Probe Request, то есть запросит: «Есть ли здесь какие-либо доступные сети Wi-Fi?», точки доступа в радиусе действия вернут пакеты Probe Response с указанием своих, в том числе скрытых, SSID.

Таким образом, даже если SSID не анонсируется в пакетах-маяках (Beacon Frames), его всё равно можно обнаружить в ответе на широковещательный Probe Request. Это одна из причин, по которой скрывать SSID не считается эффективным средством обеспечения безопасности: специализированные инструменты могут «прослушивать» эфир и обнаруживать скрытые сети.

Преимущества использования скрытого SSID

Главным преимуществом скрытых SSID считается то, что такие сети не отображаются в списке доступных, а значит привлекают меньше постороннего внимания, в том числе со стороны возможных злоумышленников. Вероятно, это так, но стоит помнить, что их обнаружение не проблема для опытных специалистов.

Недостатки скрытия SSID

Хотя скрытие SSID может показаться привлекательным с точки зрения безопасности, у этого подхода есть ряд недостатков.

Ложное ощущение безопасности: некоторые пользователи ошибочно полагают, что скрытие SSID делает их сеть полностью невидимой, и об остальных аспектах безопасности можно не думать. Это не так.

Более сложное подключение: подключение к скрытой сети требует ручного ввода имени сети, что неудобно и отнимает время. На iOS и Android это неудобство можно обойти сканированием QR-кода Wi-Fi. Однако на Smart TV, Apple TV или устройствах умного дома проблема ручного ввода останется.

Потенциальные проблемы совместимости: некоторые устройства или операционные системы могут не до конца корректно работать со скрытыми сетями. Например, Windows XP и Windows 7 при подключении отдают предпочтение видимым Wi-Fi-сетям, даже если их сигнал слабее.

Неэффективность против опытных злоумышленников: хотя скрытый SSID может затруднить обнаружение сети для случайных пользователей, опытные злоумышленники знают, как обнаруживать и атаковать такие сети.

В итоге, хотя скрытие SSID может предложить некоторые преимущества, его не стоит рассматривать как основной или единственный метод обеспечения безопасности вашей сети Wi-Fi.

Как изменить SSID моего роутера?

Чтобы изменить SSID, заданный вашему роутеру по умолчанию, вам нужно получить доступ к панели управления роутера. Для этого сначала нужно определить IP-адрес вашего роутера. Рассмотрим, как это можно сделать на Windows и Mac.

Windows

- Перейдите в меню «Пуск» и введите

Command Prompt. - Когда консольное окно появится, введите

ipconfigи нажмите enter. - В окне найдите строку

Default Gateway, где вы увидите IP-адрес вашего роутера. - Перейдите в браузер и введите этот IP в адресную строку.

macOS

- Перейдите в меню Apple и откройте «Системные настройки…».

- Нажмите на «Сеть».

- Выберите «Wi-Fi» → «Дополнительно…» → «TCP/IP».

- IP-адрес вашего роутера отображается рядом с «Маршрутизатором».

Введите найденный IP-адрес в адресной строке браузера. Как правило, после этого вы увидите форму входа в панель управления роутером, где вам будет предложено ввести логин и пароль. Попробуйте стандартные значения admin/admin или admin/password, но если они не подойдут, логин и пароль можно найти в интернете по модели роутера.

После того как вы получите доступ к панели роутера, найдите настройки беспроводной сети и измените SSID на желаемый.

Атаки, связанные с сетями Wi-Fi

Wi-Fi-сети подвергаются различным видам атак, которые могут нарушить их безопасность и конфиденциальность. Вот наиболее известные атаки на Wi-Fi-сети:

Атака «злой двойник» (evil twin attack): злоумышленник создаёт поддельную точку доступа с тем же SSID, что и настоящая сеть, чтобы обмануть устройства и заставить их подключиться к нему. Особенно эффективна в случае имитации публичных сетей.

Атака на WEP: WEP (Wired Equivalent Privacy) — устаревший протокол безопасности, который легко взламывается с помощью инструментов, таких как Aircrack-ng.

Атака KRACK (key reinstallation attack): эта атака направлена на уязвимость в протоколе WPA2 и позволяет злоумышленнику перехватывать и дешифровать трафик между клиентом и точкой доступа.

Атака на «рукопожатие»: злоумышленник перехватывает процесс «рукопожатия» между клиентом и точкой доступа и использует полученные данные для взлома пароля сети.

Атака с деаутентификацией Wi-Fi (Wi-Fi deauthentication attack): злоумышленник отправляет пакеты деаутентификации, чтобы отключить клиента от сети, что может быть частью другой атаки или просто создать неудобства для пользователя.

Атака посредника, или атака «человек посередине» (Man-in-the-Middle): после успешного подключения к публичной сети злоумышленник может пытаться перехватить и модифицировать трафик между клиентом и точкой доступа (например, при помощи поддельного DHCP-сервера).

Словарная атака, или перебор по словарю (dictionary attack): злоумышленник использует предварительно подготовленный словарь паролей, чтобы попытаться подобрать правильный.

Флуд-атака, или DoS-атака (denial of service attack): злоумышленник может отправлять большое количество пакетов в сеть, чтобы перегрузить её и вызвать отказ в обслуживании.

Фальшивая точка доступа, или атака Rogue AP (rogue access point attack): злоумышленник устанавливает несанкционированную точку доступа, чтобы перехватить трафик или получить доступ к сетевым ресурсам. Отличие от атаки «злого двойника» в том, что точка не обязательно имитирует существующую сеть.

Атака с использованием кэптив-портала: Captive portal — это сетевой сервис, который требует от пользователя, подключившегося к сети, выполнить определенные действия для получения доступа в Интернет. Вы, вероятно, многократно сталкивались с такими порталами при подключении к бесплатным Wi-Fi точкам доступа. В сценариях атак с использованием кэптив-порталов злоумышленники создают поддельную сеть, которая имитирует существующую (так называемый "злой близнец"), и предоставляют пользователям кэптив-портал. Существуют различные варианты таких атак:

- Злоумышленники могут имитировать публичную сеть и использовать кэптив-портал для фишинга пользовательских данных, таких как логины, пароли, доступы к социальным сетям или финансовые данные.

- Злоумышленники могут использовать кэптив-портал, чтобы попытаться узнать пароль от оригинальной сети. В этом случае атака может сопровождаться деаутентификацией пользователей оригинальной сети.

Атаки в публичных и недоверенных сетях: после того, как пользователь оказался в недоверенной сети (например, в публичной сети без шифрования или той, которую контролирует злоумышленник), его трафик становится доступным для анализа, а он сам может стать объектом для фишинговых атак.

Протоколы безопасности в сетях Wi-Fi

В сетях Wi-Fi используются различные протоколы безопасности и шифрования для защиты данных и предотвращения несанкционированного доступа. Вот основные из них:

WEP (Wired Equivalent Privacy)

Это первый стандарт безопасности для Wi-Fi, введённый в 1997 году.

Шифрование: Использует алгоритм RC4.

Недостатки: Уязвим для атак и считается устаревшим. Может быть взломан за несколько минут с помощью доступных инструментов.

WPA (Wi-Fi Protected Access)

Введён в 2003 году как промежуточное решение для замены WEP.

Шифрование: Использует алгоритм TKIP (Temporal Key Integrity Protocol).

Недостатки: Хотя он безопаснее WEP, TKIP также стал уязвимым для атак с течением времени.

WPA2 (Wi-Fi Protected Access II)

Стандарт, введённый в 2004 году, который стал обязательным для всех новых устройств с 2006 года.

Шифрование: Использует алгоритм AES (Advanced Encryption Standard) вместо TKIP.

Недостатки: Был уязвим для атаки KRACK до выпуска патчей безопасности.

WPA3 (Wi-Fi Protected Access III)

Новейший стандарт безопасности, введённый в 2018 году.

Шифрование: Использует улучшенный протокол защиты и предоставляет дополнительные функции безопасности, такие как защита от атак на словарь и улучшенная защита в открытых сетях.

Недостатки: Требует новое оборудование для полной поддержки.

WPS (Wi-Fi Protected Setup)

Метод, позволяющий пользователям легко подключаться к защищённой сети, обычно с помощью PIN-кода или кнопки на роутере.

Недостатки: Уязвим для атак на PIN, что может позволить злоумышленникам получить доступ к сети.

802.1X/EAP (Extensible Authentication Protocol)

Стандарт аутентификации, который обычно используется в корпоративных сетях. Поддерживает различные методы аутентификации, такие как токены, смарт-карты и сертификаты.

Для максимальной безопасности рекомендуется использовать WPA3 (если ваше оборудование его поддерживает) или, по крайней мере, WPA2 с алгоритмом шифрования AES.

Правила безопасности, связанные с Wi-Fi

Резюмируем всё вышесказанное. Чтобы ваша Wi-Fi-сеть была защищена от потенциальных угроз, рекомендуем придерживаться следующих правил:

Используйте современные протоколы безопасности: всегда выбирайте WPA3, если ваше оборудование его поддерживает. Если нет, то используйте WPA2 с шифрованием AES. Протоколы WEP и WPA уязвимы и ненадёжны.

Измените название сети по умолчанию: войдите в панель управления роутером и задайте собственное название сети. Рекомендуем не использовать название, которое можно с вами соотнести (например, номер квартиры или имя).

Измените учётные данные по умолчанию: многие роутеры поставляются с дефолтными логинами и паролями. Измените их на уникальные.

Задайте собственный пароль сети: используйте длинные и сложные пароли, состоящие из комбинации букв, цифр и специальных символов.

Регулярное обновление оборудования: обновляйте прошивку вашего роутера, чтобы исправлять уязвимости и получать новые функции безопасности.

Отключите WPS: хотя WPS может быть удобен, он также может представлять угрозу безопасности.

Скройте ваш SSID (по желанию): хотя это не является полной защитой, скрытый SSID сложнее обнаружить случайным пользователям.

Ограничьте доступ по MAC-адресам: это позволит только определённым устройствам подключаться к вашей сети.

Создайте гостевую сеть: если у вас есть гости или устройства, которые не требуют доступа к вашей основной сети (например, умные устройства), используйте отдельную гостевую сеть.

Отключите удалённое управление: не разрешайте удалённый доступ к настройкам вашего роутера из интернета.

Мониторинг сети: регулярно проверяйте список подключённых устройств к вашей сети, чтобы удостовериться, что все из них вам известны.

Регулярно обновляйте программное обеспечение роутера: убедитесь, что прошивка вашего роутера актуальна. Регулярно обновлять прошивку роутера важно для защиты от атак.

Используйте VPN в публичных сетях: используйте AdGuard VPN или другой VPN на устройствах, которые подключаются к публичным или недоверенным сетям Wi-Fi, чтобы обеспечить безопасность и конфиденциальность трафика.

Следуя этим рекомендациям, вы сможете существенно повысить уровень безопасности вашей сети Wi-Fi и защитить свои данные от потенциальных угроз.

Дополнительные ресурсы и ссылки

Если вы хотите углубить свои знания о SSID и связанных с ним аспектах безопасности Wi-Fi, рекомендуем ознакомиться с следующими ресурсами:

Wi-Fi Alliance — официальная документация Wi-Fi Alliance: здесь вы найдёте технические спецификации и руководства по стандартам безопасности, таким как WPA2 и WPA3.

Официальный сайт Aircrack-ng — инструмент для тестирования безопасности Wi-Fi, который можно использовать для обучения и исследования уязвимостей.

Официальный сайт Wireshark — популярный анализатор сетевых пакетов, который можно использовать для изучения трафика Wi-Fi и анализа SSID.

Reddit's r/wifi — место, где профессионалы и энтузиасты обсуждают вопросы, связанные с Wi-Fi, включая SSID, безопасность и оптимизацию.