양자 암호화에 대한 위협과 그것에 대한 조치

지난 12월, Google은 최신 양자 칩인 Willow를 선보였습니다. 이 발표는 많은 사람들에게 눈에 띄지 않았을 수도 있습니다. 그러나 Willow는 두 가지 큰 방식으로 파장을 일으켰습니다. 첫째, Google은 이 칩을 통해 모든 양자 컴퓨터의 구성 요소인 큐비트의 수를 늘릴 수 있으며 오류율도 절반으로 줄일 수 있다고 밝혔습니다. 높은 오류율과 큐비트 확장 문제는 양자 컴퓨터를 실용화하는 데 큰 걸림돌이었기 때문에 이는 큰 도약이었습니다.

두 번째로는 Google이 양자 컴퓨터의 ‘우월성’을 증명했습니다. ‘양자 우월성’은 Willow가 고전적인 컴퓨터로는 불가능한 일을 해냈다는 것을 의미합니다. Willow는 5분 안에 복잡한 수학 문제를 해결했습니다. 이를 좀 더 쉽게 설명하자면, 오늘날 가장 빠른 슈퍼컴퓨터 중 하나를 사용하더라도 10의 24승 년이 걸릴 것입니다. 아니면 구글이 친절하게 표현한 것처럼 10,000,000,000,000,000,000,000,000년(0이 24개)입니다. 그러나 윌로우가 해결한 문제는 실제 세계의 문제가 아니라 양자 컴퓨팅의 힘을 보여주기 위해 특별히 고안된 문제였습니다.

그리고 며칠 전, Microsoft는 또 다른 돌파구를 발표했으며, 이는 Microsoft 자사의 새로운 양자 칩인 Majorana 1에 대한 공개였습니다. Microsoft에 따르면, 이 칩은 “단일 칩에 백만 큐비트를 장착할 수 있는 명확한 방법”을 제공하여 “의미 있는 산업 규모의 문제를 해결할 수 있는” 양자 컴퓨터의 길을 열어줍니다. 그 시기는? “수년이 아니라 수년 내에” 가능할 것으로 예상됩니다.

이것은 기술 애호가들에게 매력적으로 들릴 것입니다. 양자 컴퓨팅의 이러한 모든 발전은 세상을 바꿀 수 있는 실용적인 응용 분야를 가지고 있습니다. 신약 개발, 재료 과학, 재무 모델링, 최적화 문제, 일기 예보 분야에서 예상되는 돌파구를 넘어, 양자 컴퓨팅은 양자 암호화의 발전으로 이어질 것으로 기대됩니다. 그러나 이로 인해 숨겨진 비용이 발생할 것입니다.

퀀텀 카운트다운: 새로운 컴퓨터가 우리의 방어에 도전하는 방법

양자 컴퓨팅의 발전은 많은 분야에서 흥미로운 가능성을 열어주지만, 현재의 암호화 시스템에 심각한 위협이 되고 있습니다. 양자 컴퓨터가 발전함에 따라 기존의 암호화 방법이 쉽게 뚫을 수 있게 되어 현재의 데이터 보호 메커니즘이 쓸모 없게 될 것이기 때문입니다. 문제는 암호화가 일반 컴퓨터로는 풀기 어려운 복잡한 수학 문제에 의존한다는 것입니다. 그러나 강력한 양자 컴퓨터는 이러한 문제에 대한 모든 가능한 해결책을 신속하게 처리할 수 있으며, 수천 년이 아닌 며칠 만에 해결책을 찾을 수 있습니다. 이는 큐비트의 구조 때문입니다. 한 번에 하나의 값(0 또는 1)만 나타낼 수 있는 고전적인 비트와 달리, 큐비트는 0, 1 또는 두 값의 조합을 포함하는 여러 가능한 상태의 중첩입니다. 이러한 능력 덕분에 양자 컴퓨터는 수많은 잠재적 솔루션을 동시에 처리하고 평가할 수 있으며, 복잡한 문제를 해결하는 데 있어 고전적인 컴퓨터보다 훨씬 더 큰 이점을 제공합니다.

그 대표적인 예가 쇼어의 알고리즘입니다. 쇼어의 알고리즘은 기존의 어떤 방법보다 훨씬 더 빨리 큰 숫자를 인수 분해할 수 있는 양자 알고리즘입니다. 현재 암호화 시스템의 가장 취약한 부분 중 하나는 타원 곡선 암호화를 이용한 공개 키 생성입니다. 양자 컴퓨터는 쇼어의 알고리즘을 적용하여, 타원 곡선 기반 암호화의 기초가 되는 이산 로그 문제를 해결하는 데 특히 뛰어납니다. 이로 인해 양자 컴퓨터는 기존 컴퓨터보다 훨씬 짧은 시간에 곡선의 원래 매개 변수를 계산할 수 있습니다.

양자 컴퓨터가 주류가 되는 시기에 대해서는 전문가들이 2030년대까지는 어려울 것으로 예상하고 있습니다. 미국 국립표준기술연구소(NIST)에 따르면, 2029년이 되면 양자 컴퓨터가 현재의 128비트 AES 암호화(현재 가장 널리 사용되는 암호화 방식)를 뚫을 수 있을 것으로 예상하며, 연구자들은 또한 256비트 타원 곡선 암호화를 깨기 위해서는 317,000,000(3억 1,700만)개의 물리적 큐비트가 필요할 것으로 추정하고 있습니다. 256비트 타원 곡선 암호화는 널리 사용되는 128비트 AES보다 더 강력한 암호화 기술입니다. 현재 가장 강력한 양자 컴퓨터가 2023년에 Atom Computing이 달성한 1,180개의 사용 가능한 큐비트밖에 없다는 점을 감안하면, 아직 갈 길이 멉니다.

생각보다 더 즉각적인 위협

양자 컴퓨터가 암호를 깰 수 있다는 위협은 먼 미래의 일처럼 보일 수 있지만, 사실은 훨씬 더 시급한 문제입니다. 오늘날 악의적인 행위자가 암호를 해독할 수 없더라도, 미래의 양자 컴퓨터가 결국 암호를 해독할 수 있을 것이라는 기대를 가지고 암호화된 데이터를 캡처하고 저장할 수 있습니다.

이런 유형의 지연 실행 공격은 '지금 수집하고, 나중에 해독한다'는 방식으로 알려져 있습니다. 따라서 사실 악의적인 행위자들은 양자 컴퓨터가 충분히 강력해질 때까지 기다렸다가 해독할 수 있기를 바라면서 이미 암호화된 통신을 수집하고 있을 수 있습니다.

사이버 보안 전문가들은 이 잠재적 위협을 이미 알고 있었습니다. 그들의 해결책은 양자 컴퓨터가 해독하기 훨씬 더 어려운 양자 저항 알고리즘을 구현하는 것입니다. 그러한 알고리즘 중 하나가 LM-KEM입니다. 이 알고리즘은 2023년 미국 정부의 국립표준기술연구소(NIST)에 의해 선정되었습니다. 표준은 CRYSTALS-Kyber 알고리즘을 기반으로 하며, 나중에 ML-KEM으로 이름이 바뀌었습니다. ML-KEM은 ‘모듈 격자 기반 키 캡슐화 메커니즘’을 의미합니다. NIST는 ML-KEM을 양자 컴퓨터 공격에 대한 안전한 메커니즘으로 구상하고 있습니다. KEM 자체는 두 당사자가 공용 채널을 통해 공유 비밀 키를 설정하는 데 사용할 수 있는 일련의 알고리즘으로 정의됩니다. 그런 다음, 이 공유 비밀 키를 대칭 키 암호화 알고리즘과 함께 사용하여 암호화 및 인증과 같은 보안 통신에서 기본적인 작업을 수행할 수 있습니다.

양자 컴퓨터에 대한 방어 알고리즘 채택: Chrome 등

그렇다면, 해결책이 있다면 개발자들이 할 일은 그것을 제품에 구현하는 것뿐입니다. 이러한 알고리즘이 중요한 인터넷 인프라를 다루는 사람들이 지원하지 않는다면, 개발에 투입된 모든 노력이 헛수고가 되기 때문에, 이것은 인터넷 통신의 보안에 매우 중요합니다.

2023년 8월, Google은 Chrome에서 X25519Kyber768이라는 양자 저항 암호화 메커니즘에 대한 지원을 시작했습니다. 이 메커니즘은 양자 저항 알고리즘과 고전적인 알고리즘이라는 두 가지 강력한 알고리즘을 결합하여 TLS 연결을 위한 안전한 세션 키를 생성합니다. 키 합의에 널리 사용되는 X25519 타원 곡선 알고리즘은 NIST가 인정한 양자 저항 키 캡슐화 방법(KEM)인 카이버-768과 함께 작동합니다. 당시 구글은 X25519Kyber768을 사용하면 보안 연결을 설정할 때 브라우저와 서버 간의 초기 핸드셰이크의 일부인 TLS ClientHello 메시지(일반적으로 200~500바이트 범위)에 1킬로바이트 이상의 추가 데이터가 추가된다고 말했습니다. 이 메시지는 서버와 브라우저가 안전한 데이터 교환을 위해 암호화 방법 및 기타 세부 사항에 동의하는 데 도움이 됩니다. 크롬 기반인 마이크로소프트 엣지도 포스트퀀텀 암호화를 지원하며, 모질라도 이 기능에 대한 지원을 추가했지만, 파이어폭스에서는 수동으로 활성화해야 합니다.

양자저항 암호화를 지원하는 다른 주요 제공업체로는 Microsoft, Amazon Web Services(AWS), Cisco, VMWare, Samsung, Cloudflare 등이 있습니다. 2022년 NIST는 위에서 언급한 기업들을 포함하여 양자 저항 암호화로 전환하기 위한 노력을 안내할 12개 기업을 선정했습니다.

AdGuard VPN, 포스트퀀텀 암호화 지원

양자 저항 암호화의 채택이 증가함에 따라 AdGuard VPN은 안전한 세션 키 생성을 위해 하이브리드 X25519MLKEM768 방법을 통합했습니다. 이 방법은 고전적인 X25519 알고리즘과 포스트 양자 Kyber768 기반 ML-KEM768을 결합하고, 키의 두 부분이 결합되어 64바이트 공유 키가 생성됩니다. 이 설계는 향후 포스트퀀텀 ML-KEM 알고리즘에서 취약점이 발견될 경우, 신뢰할 수 있는 X25519 알고리즘이 추가적인 보호 계층을 제공할 수 있도록 합니다. 다시 말해, AdGuard VPN은 서버가 이를 지원할 때마다 이 하이브리드 암호화 방법을 사용하며, 그렇지 않을 경우에는 기본적으로 표준 X25519 알고리즘을 사용합니다. 본질적으로, 우리가 하는 일은 구글 크롬에 구현된 것과 매우 유사합니다.

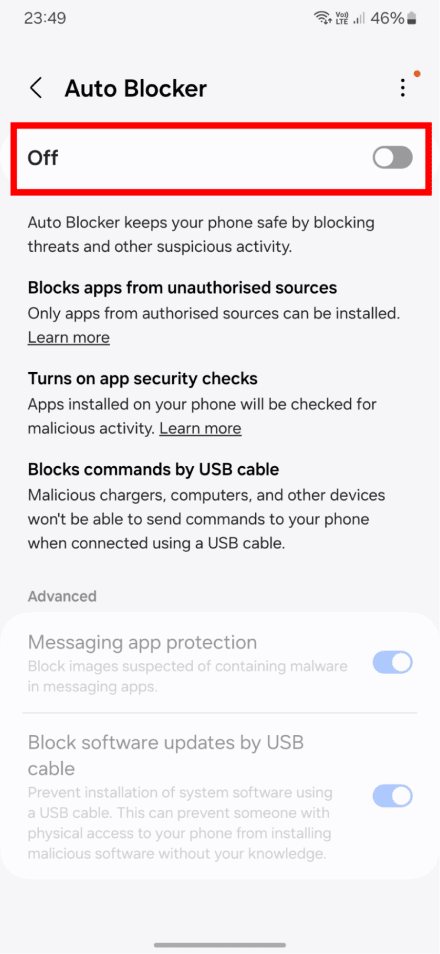

포스트퀀텀 암호화 지원을 활성화하려면 사용자는 설정 메뉴를 통해 이 기능을 활성화해야 합니다. 이 기능은 AdGuard VPN 모바일 및 데스크톱 앱에서 사용할 수 있습니다.

AdGuard VPN은 이 하이브리드 포스트퀀텀 암호화 방법을 채택함으로써 양자 컴퓨팅으로 인해 발생하는 새로운 위협, 특히 “지금 해킹하고 나중에 해독” 공격으로부터 사용자를 보호하기 위한 사전 조치를 취하고 있습니다. 오늘 양자 저항 암호화를 통합함으로써, 향후 몇 년 안에 양자 컴퓨터가 발전하더라도 사용자의 데이터가 안전하게 보호될 수 있도록 보장합니다. 우리는 이것이 사이버 보안의 미래를 위한 중요한 투자라고 믿으며, VPN 사용자에게 최고 수준의 보호를 계속 제공하기 위해 잠재적 위험을 미리 방지하기 위해 최선을 다하고 있습니다.