La menace quantique qui se penche sur la cryptographie

En décembre dernier, Google a présenté sa dernière puce quantique, Willow. Cette annonce a pu passer inaperçue pour beaucoup. Mais Willow a fait des vagues à deux égards. Tout d'abord, Google a révélé que cette puce lui permettait d'augmenter le nombre de qubits - les éléments constitutifs de tout ordinateur quantique - tout en réduisant de moitié le taux d'erreur. Les taux d'erreur élevés et la difficulté d'augmenter le nombre de qubits étant des obstacles majeurs à la mise en œuvre des ordinateurs quantiques, il s'agit là d'une avancée considérable.

La deuxième grande victoire ? Google a prouvé la « suprématie » des ordinateurs quantiques. La « suprématie quantique » signifie que Willow a fait quelque chose qu'un ordinateur classique ne pouvait pas faire : il a résolu un problème mathématique complexe en moins de cinq minutes. Pour mettre les choses en perspective, il aurait fallu à l'un des superordinateurs les plus rapides d'aujourd'hui un temps époustouflant de 10 septillions d'années - ou, comme l'indique Google, 10 000 000 000 000 000 000 000 000 000 000 ans (soit 24 zéros). Mais il y a un hic : le problème résolu par Willow n'était pas un problème réel, mais un problème conçu spécifiquement pour démontrer la puissance de l'informatique quantique.

Il y a quelques jours, Microsoft a annoncé une nouvelle avancée en dévoilant sa propre nouvelle puce quantique, Majorana 1. Selon Microsoft, cette puce offre « une voie claire pour intégrer un million de qubits sur une seule puce », ouvrant ainsi la voie à des ordinateurs quantiques capables de résoudre « des problèmes significatifs à l'échelle industrielle ». Le calendrier ? L'entreprise s'attend à ce que cela se produise déjà « dans quelques années, et non dans quelques décennies ».

Tout cela semble fascinant et réjouir les oreilles des passionnés de technologie, et ce pour une bonne raison. Toutes ces avancées dans le domaine de l'informatique quantique ont des applications pratiques qui pourraient changer le monde. Outre les percées attendues dans la découverte de médicaments, la science des matériaux, la modélisation financière, les problèmes d'optimisation et les prévisions météorologiques, l'informatique quantique devrait permettre des avancées dans le domaine de la cryptographie quantique. Toutefois, ces avancées auront un coût caché.

Le compte à rebours quantique : comment les nouveaux ordinateurs vont défier nos défenses

Si les progrès de l'informatique quantique ouvrent des perspectives passionnantes dans de nombreux domaines, ils représentent également une menace importante pour nos systèmes de cryptage actuels. Au fur et à mesure de leur développement, les ordinateurs quantiques seraient capables de casser facilement les méthodes de cryptage existantes, rendant ainsi obsolètes nos mécanismes actuels de protection des données. En effet, le cryptage repose sur des problèmes mathématiques complexes que les ordinateurs ordinaires ont du mal à résoudre. Toutefois, un ordinateur quantique puissant pourrait rapidement examiner toutes les solutions possibles à ces problèmes et parvenir à une solution en quelques jours au lieu de plusieurs millénaires. Cela s'explique par la structure d'un qubit. Contrairement à un bit classique, qui ne peut représenter qu'une seule valeur à la fois (0 ou 1), un qubit est une superposition de plusieurs états possibles, y compris 0, 1 ou toute combinaison des deux. Cette capacité permet aux ordinateurs quantiques de traiter et d'évaluer simultanément de nombreuses solutions potentielles, ce qui leur confère un avantage considérable sur les ordinateurs classiques pour la résolution de problèmes complexes.

L'algorithme de Shor, un algorithme quantique capable de factoriser de grands nombres beaucoup plus rapidement que n'importe quelle méthode classique, en est un excellent exemple. L'une des parties les plus vulnérables des systèmes de cryptage actuels est la génération des clés publiques à l'aide de la cryptographie à courbe elliptique. Les ordinateurs quantiques sont particulièrement doués pour appliquer l'algorithme de Shor afin de résoudre le problème du logarithme discret, qui est à la base du chiffrement basé sur la courbe elliptique. Cela permet aux ordinateurs quantiques de calculer les paramètres originaux de la courbe en une fraction du temps nécessaire aux ordinateurs classiques.

Quant à la date à laquelle les ordinateurs quantiques deviendront courants, les experts s'accordent à dire qu'elle n'interviendra probablement pas avant les années 2030. Selon le National Institute of Standards and Technology (NIST) des États-Unis, d'ici 2029, les ordinateurs quantiques pourraient potentiellement casser le cryptage AES 128 bits actuel, qui est le type de cryptage le plus répandu actuellement. Les chercheurs estiment qu'il faudrait 317 000 000 (trois cent dix-sept millions) qubits physiques pour casser le cryptage à courbe elliptique de 256 bits, une technique de cryptage plus puissante que l'AES 128, qui est également largement utilisée. Étant donné que l'ordinateur quantique le plus puissant ne possède actuellement que 1 180 qubits utilisables atteints par Atom Computing en 2023, il reste encore un long chemin à parcourir.

La menace est plus immédiate qu'il ne semble

Si la menace d'ordinateurs quantiques capables de casser le chiffrement peut sembler lointaine, elle est en fait bien plus urgente qu'il n'y paraît. Même si un acteur malveillant ne peut pas casser le cryptage aujourd'hui, il peut toujours capturer et stocker des données cryptées dans l'espoir que les ordinateurs quantiques futurs seront en mesure de les casser.

Ce type d'attaque à exécution décalée est connu sous le nom de « récolter maintenant, décrypter plus tard ». En fait, des acteurs malveillants pourraient déjà collecter des communications cryptées dans l'espoir de les décrypter lorsque les ordinateurs quantiques deviendront suffisamment puissants pour le faire.

Les experts en cybersécurité sont conscients de cette menace potentielle depuis un certain temps. Leur solution consiste à mettre en œuvre des algorithmes résistants au quantum qui sont beaucoup plus difficiles à décrypter par les ordinateurs quantiques. L'un de ces algorithmes est le LM-KEM. Il a été sélectionné par le NIST (National Institute Of Standards and Technology) du gouvernement américain en 2023. La norme est basée sur l'algorithme CRYSTALS-Kyber, qui a ensuite été rebaptisé ML-KEM, pour « Module-Lattice-Based Key-Encapsulation Mechanism » (mécanisme d'encapsulation des clés basé sur les modules). Le NIST envisage le ML-KEM comme un mécanisme sécurisé contre les attaques des ordinateurs quantiques. Le KEM lui-même est défini comme un ensemble d'algorithmes pouvant être utilisés par deux parties pour établir une clé secrète partagée sur un canal public. Cette clé secrète partagée peut ensuite être utilisée avec des algorithmes cryptographiques à clé symétrique pour effectuer des tâches de base dans les communications sécurisées, telles que le cryptage et l'authentification.

Adoption d'algorithmes à l'épreuve des ordinateurs quantiques : Chrome et autres

Si la solution existe, il ne reste plus aux développeurs qu'à l'intégrer dans leurs produits. C'est crucial pour la sécurité des communications sur l'internet, car si ces algorithmes ne sont pas pris en charge par ceux qui gèrent l'infrastructure critique de l'internet, tous les efforts déployés pour leur développement seront vains.

En août 2023, Google a commencé à prendre en charge un mécanisme de cryptographie résistant aux quanta dans Chrome, appelé X25519Kyber768. Il combine deux algorithmes puissants - un algorithme postquantique et un algorithme classique - pour créer des clés de session sécurisées pour les connexions TLS. L'algorithme à courbe elliptique X25519, largement utilisé pour l'accord de clé, fonctionne avec Kyber-768, une méthode d'encapsulation de clé (KEM) résistante au quantum et reconnue par le NIST. À l'époque, Google avait déclaré que l'utilisation de l'algorithme X25519Kyber768 ajoutait plus d'un kilooctet de données supplémentaires au message TLS ClientHello (qui varie généralement entre 200 et 500 octets), qui fait partie de la poignée de main initiale entre votre navigateur et le serveur lors de l'établissement d'une connexion sécurisée. Ce message aide le serveur et le navigateur à se mettre d'accord sur les méthodes de cryptage et d'autres détails pour un échange de données sécurisé. Microsoft Edge, basé sur Chrome, prend également en charge la cryptographie post-quantique. Mozilla a également ajouté la prise en charge de cette fonctionnalité, mais vous devrez l'activer manuellement dans Firefox.

Parmi les autres grands fournisseurs qui prennent en charge la cryptographie quantique, citons Microsoft, Amazon Web Services (AWS), Cisco, VMWare, Samsung et Cloudflare. En 2022, le NIST a sélectionné 12 entreprises pour guider l'effort de transition vers une cryptographie résistante au quantum, dont celles mentionnées ci-dessus.

AdGuard VPN prend désormais en charge la cryptographie post-quantique

Conformément à l'adoption croissante de la cryptographie quantique, AdGuard VPN a également intégré la méthode hybride X25519MLKEM768 pour générer des clés de session sécurisées. Cette méthode combine l'algorithme classique X25519 avec l'algorithme post-quantique ML-KEM768 basé sur Kyber768. Les deux parties de la clé sont combinées pour créer une clé partagée de 64 octets. Cette conception garantit que si des vulnérabilités sont découvertes dans l'algorithme ML-KEM post-quantique à l'avenir, l'algorithme X25519 fiable fournira une couche de protection supplémentaire. En d'autres termes, AdGuard VPN utilise cette méthode de cryptage hybride lorsque le serveur la prend en charge, et si ce n'est pas le cas, il utilise par défaut l'algorithme standard X25519. En substance, ce que nous faisons est très similaire à ce qui est mis en œuvre dans Google Chrome.

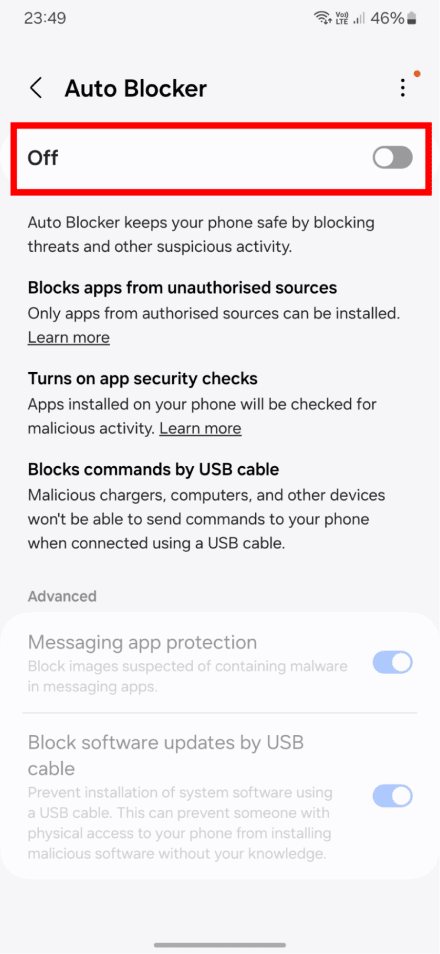

Pour activer la prise en charge de la cryptographie post-quantique, les utilisateurs doivent activer cette fonctionnalité via le menu des paramètres. La fonctionnalité est disponible pour les applications mobiles et de bureau d'AdGuard VPN.

En adoptant cette méthode hybride de cryptographie post-quantique, AdGuard VPN prend des mesures proactives pour protéger ses utilisateurs contre les menaces émergentes posées par l'informatique quantique, en particulier les attaques de type « récolter maintenant, décrypter plus tard ». En intégrant aujourd'hui un cryptage résistant au quantum, nous nous assurons que les données de nos utilisateurs restent sécurisées même si les ordinateurs quantiques évoluent dans les années à venir. Nous pensons qu'il s'agit d'un investissement vital pour l'avenir de la cybersécurité, et nous nous engageons à rester à l'affût des risques potentiels afin de continuer à fournir le plus haut niveau de protection à nos utilisateurs de VPN.