Что такое PPTP-протокол для VPN?

PPTP (Point-to-Point Tunneling Protocol) — это сетевой протокол, разработанный для создания виртуальных частных сетей (VPN). Его главное применение — предоставление безопасного и зашифрованного соединения между удалённым пользователем и частной корпоративной сетью через публичный интернет. PPTP позволяет обеспечить приватность данных, шифруя их перед передачей. Так же, как и все прочие VPN-протоколы с шифрованием, он может использоваться для обхода географических ограничений и интернет-блокировок. Несмотря на свою популярность в прошлом, сейчас он считается менее безопасным по сравнению с другими VPN-протоколами, практически вышел из употребления и во многом потерял поддержку со стороны программного обеспечения и устройств.

Историческая справка

Чтобы ответить на вопрос «Что такое PPTP?», потребуется заглянуть в прошлое. PPTP был разработан и стандартизирован в 1990-х годах компанией Microsoft в сотрудничестве с другими компаниями — Ascend Communications (ныне Alcatel-Lucent), 3Com, ECI Telematics и USRobotics. Протокол предназначался для создания VPN через интернет. В конце 1990-х и начале 2000-х PPTP-протокол стал популярным решением для VPN из-за простоты его реализации и интеграции в продукты Microsoft. Со временем в PPTP были обнаружены критические недостатки. Наибольший ущерб репутации протокола нанесла обнаруженная и опубликованная в 2012 году уязвимость в системе аутентификации MS-CHAP v2. Это привело к падению популярности протокола и его вытеснению L2TP/IPsec, OpenVPN, SSTP (тоже от Microsoft) и Cisco SSL VPN.

Особенности PPTP-протокола

Route Push: Эта функция автоматически передаёт клиенту информацию о маршрутах в удалённой сети, что позволяет клиенту работать с интранет-ресурсами.

Поддержка TCP и UDP: PPTP поддерживает транспортировку и TCP-, и UDP-трафика. Это делает его универсальным для передачи различных видов данных.

Назначение DNS-серверов: PPTP может автоматически назначать DNS-серверы клиентским устройствам, упрощая процесс настройки и обеспечивая корректное и безопасное разрешение имён, в частности имён в локальных доменах.

Использование «поставщиков идентификации» (identity providers): PPTP гибок в плане интеграции со службами каталогов. PPTP-сервер в Windows «из коробки» отлично интегрируется с Active Directory (другим продуктом от Microsoft) и хорошо поддерживает RADIUS. Благодаря возможностям Active Directory, PPTP-сервер может быть интегрирован с LDAP. Это позволяет использовать существующие базы пользователей и их учётные записи для доступа к VPN.

Используемые криптоалгоритмы: PPTP в основном использует систему аутентификации MS-CHAP v2 и шифрование MPPE на основе поточного шифра RC4, которое может работать с разной степенью сложности — от 40 до 128 бит. Оба алгоритма на сегодняшний день считаются устаревшими и имеют теоретические или практические уязвимости. Резюмируя, можно сказать, что PPTP обеспечивает базовое шифрование, но малопригоден для промышленного применения.

Вместе эти функции обеспечивают гибкость, удобство и относительную безопасность при работе с PPTP. Автоматические настройки (как Route Push и пуш DNS-серверов) упрощают жизнь пользователям, а поддержка TCP и UDP обеспечивает широкий спектр применений. Интеграция с системами аутентификации позволяет масштабировать решения для больших организаций, а криптоалгоритмы, несмотря на свои уязвимости, предоставляют базовую защиту данных.

Применение в корпоративном сегменте

Протокол PPTP, разработанный в 1990-х годах и активно использовавшийся на протяжении последующих примерно 20 лет, стал инструментом для корпораций, позволяя им решать множество задач. Основной его функцией было обеспечение удалённого доступа к офисным ресурсам. Сотрудники, работая из дома или находясь в командировках, могли безопасно подключаться к корпоративной сети и получать доступ к файловым серверам, базам данных и другим внутренним приложениям. Кроме того, компании с разветвленными офисами использовали PPTP для создания стабильных VPN-соединений между локациями, создавая единое сетевое пространство. Это было особенно ценно для бизнеса с географически разбросанными подразделениями.

PPTP также обеспечивал конфиденциальность при передаче данных. При отправке важной информации через публичные или потенциально ненадёжные сети, данные шифровались, что уменьшало риск их перехвата. В регионах с ограниченным доступом к интернету или строгой цензурой корпорации могли использовать PPTP, чтобы обойти блокировки и дать своим сотрудникам возможность свободно работать в сети. Благодаря интеграции с системами аутентификации, такими как RADIUS или LDAP, компании могли эффективно управлять доступом к своим ресурсам, используя единую систему учётных записей.

Несмотря на его простоту и экономичность, со временем корпорации стали отказываться от PPTP в пользу более безопасных протоколов из-за выявленных уязвимостей.

Перечислим достоинства и недостатки протокола с точки зрения корпоративных пользователей.

Достоинства PPTP с точки зрения корпоративных пользователей

Удалённый доступ

PPTP для VPN позволяет сотрудникам подключаться к корпоративной сети из любой точки мира через интернет. Это особенно полезно для тех, кто работает удалённо или часто находится в командировках.

Простота развёртывания

PPTP считается одним из наиболее простых в настройке VPN-протоколов. Благодаря этому его можно быстро развернуть без значительных вложений в оборудование, программное обеспечение и без специализированного IT-персонала.

Интеграция с системами Windows

Поскольку PPTP был разработан Microsoft, он хорошо интегрирован с операционными системами Windows и другими их программными решениями. Это делает его удобным для больших компаний, где часто преобладают компьютеры на базе Windows.

Базовая безопасность

Несмотря на то, что PPTP не самый безопасный VPN-протокол, он всё же предоставляет базовую защиту данных, шифруя трафик между клиентом и сервером.

Экономия

PPTP достаточно дёшев в настройке. В прошлом, когда альтернативные решения могли быть дороже или менее доступными, PPTP предлагал экономичный способ внедрения VPN.

Широкая поддержка устройств (в прошлом)

Многие мобильные устройства, роутеры и компьютеры поддерживали PPTP «из коробки», что позволяло легко подключаться к корпоративным сетям.

Недостатки PPTP в корпоративном сегменте

Уязвимости безопасности

Главный недостаток PPTP сегодня — его уязвимости в области безопасности. Атаки, такие как «Man-in-the-Middle», могут декомпилировать трафик, проходящий через PPTP-туннель.

Устаревшее шифрование

Стандартное шифрование PPTP, основанное на MPPE, считается устаревшим и не таким надёжным, как современные методы.

Сомнительные перспективы

Большинство организаций к настоящему времени перешли на более безопасные VPN-протоколы, а производители устройств и программного обеспечения постепенно прекращают поддержку PPTP. Например, Apple исключил PPTP из доступных VPN-протоколов в iOS 10 (2016 год), а публичные VPN провайдеры ExpressVPN и NordVPN отказались от использования протокола в 2023 и 2018 году соответственно.

Подводя итог, можно сказать, что в последние годы использование PPTP в корпоративном секторе сократилось из-за обеспокоенности вопросами безопасности. Современные протоколы, такие как L2TP/IPsec, OpenVPN и WireGuard, предлагают гораздо более надёжную защиту и стали предпочтительными для корпоративного использования.

Применение PPTP в частном сегменте

Несмотря на то, что PPTP может решать некоторые задачи пользователей, такие как обеспечение доступа к домашней сети или защита в публичных сетях Wi-Fi, на сегодняшний день его новые развёртывания довольно бессмысленны.

Из преимуществ можно назвать лишь сохраняющуюся поддержку PPTP на старых устройствах (например, домашних роутерах предыдущих поколений) и быструю настройку.

Недостатки же остаются прежними: проблемы с поддержкой, низкий уровень безопасности, исключение из операционных систем iOS и Android современных мобильных устройств, отсутствие обфускации и другие.

Применимость и доступность PPTP-протокола на домашних роутерах

Протокол PPTP для VPN-соединений долгое время был стандартом и благодаря этому обрёл широкую поддержку во многом оборудовании, включая домашние роутеры. Основное преимущество PPTP заключается в его универсальности: большинство роутеров, особенно старые модели, имеют встроенную поддержку этого протокола.

Устойчивость к блокировкам

Протокол PPTP в своём изначальном виде был разработан без учёта устойчивости к активным блокировкам, что делает его уязвимым для таких мер.

Специфические порты: PPTP использует TCP порт 1723 и протокол GRE для своей работы. Эти специфичные порты и протоколы могут быть легко идентифицированы и заблокированы сетевыми фильтрами.

Характеристики трафика: паттерны трафика PPTP могут быть распознаны с помощью глубокого анализа пакетов (DPI, Deep Packet Inspection), что позволяет целенаправленно блокировать VPN-соединения, работающие на этом протоколе.

Отсутствие обфускации: в отличие от некоторых других VPN-протоколов, PPTP не имеет встроенных механизмов обфускации, которые могли бы скрыть или изменить характеристики его трафика, делая его менее узнаваемым для блокирующих систем.

Из-за этих особенностей PPTP может быть легко заблокирован национальными или корпоративными фаерволами, а также другими системами фильтрации сетевого трафика.

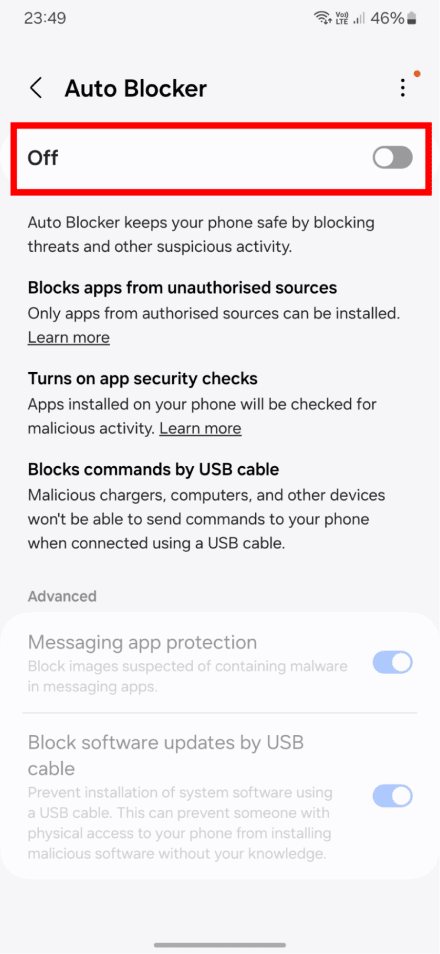

Установка PPTP

Хотя поддержка PPTP остаётся в Windows-системах, в большинстве других ОС — iOS, Android, macOS — протокол более не поддерживается. Что касается Windows, настройка клиентского подключения выглядит следующим образом.

Шаги по установке и настройке PPTP подключения на Windows

Установка и настройка PPTP для создания VPN-соединения может варьироваться в зависимости от версии операционной системы, но в целом следует несколько базовых шагов. Для общего представления приведём шаги настройки PPTP на компьютере с Windows:

Откройте Панель управления:

- Перейдите в «Панель управления» → «Сеть и Интернет» → «Центр управления сетями и общим доступом».

Создайте новое соединение:

- Нажмите на «Настроить новое соединение или сеть».

- Выберите «Подключение к рабочему месту» и нажмите «Далее».

Выберите опцию «Использовать моё подключение к Интернету (VPN)».

Введите информацию о сервере:

- Введите адрес сервера, к которому вы хотите подключиться (обычно предоставляется VPN-провайдером).

- Придумайте название для соединения (например, «Мой VPN»).

Пропишите учётные данные:

- Введите свои логин и пароль.

Дополнительные настройки соединения:

- Нажмите правой кнопкой на созданное VPN-соединение и выберите «Свойства»

- Перейдите на вкладку «Безопасность»

- Установите тип VPN «PPTP»

- Выберите «Требуется шифрование» (если доступно)

Подключитесь к VPN:

- Вернитесь к «Центру управления сетями и общим доступом» и нажмите на VPN-соединение, затем нажмите «Подключить».

Проверьте соединение:

- После успешного подключения статус соединения изменится на «Подключено».

Проблемы с безопасностью

За годы существования протокола PPTP было выявлено несколько уязвимостей, которые серьёзно подорвали его безопасность:

MS-CHAP v2

PPTP часто использует MS-CHAP v2 для аутентификации, и, хотя это представляло собой улучшение по сравнению с оригинальным MS-CHAP, протокол всё равно подвержен определённым атакам. Например, с помощью атаки Man-in-the-Middle (MOTM, «человек посередине») можно вынудить протокол «падать» до исходной версии MS-CHAP, которую легко взломать.

RC4-шифрование

PPTP использует алгоритм шифрования RC4, который считается устаревшим и подверженным различным атакам.

Проблемы с аутентификацией данных

PPTP на сегодняшний день, с учётом этих уязвимостей, не предоставляет аутентификации исходных данных, то есть не гарантирует, что данные не были изменены на пути между отправителем и получателем.

Рекомендации по использованию PPTP-протокола

Избегайте использования PPTP для критически важных приложений. Из-за его известных уязвимостей PPTP не рекомендуется для передачи конфиденциальной информации.

Ограничьте доступ к серверу фаерволом. Если у вас есть сервер PPTP, ограничьте доступ к нему только известными и доверенными IP-адресами.

Рассмотрите переход на более современные VPN-протоколы. Среди наиболее безопасных и современных протоколов — такие как IPsec, OpenVPN или WireGuard.

Производительность PPTP

PPTP, в отличие от более современных протоколов, таких как OpenVPN или WireGuard, использует менее процессорно-интенсивные алгоритмы шифрования, что позволяет достигать более высоких скоростей шифрования/дешифрования на старом оборудовании, например, на старых роутерах.

На новом оборудовании, где современные криптографические алгоритмы (например, AES) поддерживаются аппаратно, у PPTP вряд ли будут перед OpenVPN, IPSec или WireGuard.

Сравнение с другими протоколами

По причинам выше сравнивать PPTP с VPN-протоколами, появившимися в последние годы, не имеет большого смысла — они заведомо окажутся быстрее и надёжнее.

Но можно сказать, что во время своего расцвета PPTP, особенно если рассматривать Windows-окружения, имел намного большую поддержку на устройствах, простоту в развёртывании и интеграции с другими системами, нежели любые из современных VPN-протоколов.

PPTP умер. Да здравствует SSTP?

В 2008 году Microsoft выпустила новый VPN-протокол под названием SSTP. Он использует SSL/TLS для транспортировки трафика и по умолчанию работает поверх TCP на порту 443, что делает его похожим на обычный HTTPS-трафик. Так как HTTPS-трафик разрешён в большинстве сетевых окружений, SSTP хорошо проходит через большинство фаерволов и прокси-серверов, там, где другие протоколы могут быть заблокированы.

Технические особенности протокола:

Использование SSL/TLS для транспортировки трафика (вплоть до версии 1.3).

Аутентификация сервера обычно осуществляется с помощью SSL/TLS-сертификатов. Это гарантирует клиенту, что он соединяется с настоящим сервером, а не со злоумышленником.

SSTP поддерживает различные методы аутентификации клиентов, включая EAP (Extensible Authentication Protocol) и MS-CHAP v2. Это позволяет использовать различные схемы аутентификации, такие как сертификаты, учётные записи пользователя или даже одноразовые пароли.

Как сервер, так и клиент могут аутентифицировать друг друга, что усиливает безопасность соединения.

Из существенных минусов стоит отметить невозможность работы через UDP (качество TCP-over-TCP быстро деградирует при ухудшении качества связи) и ограниченную поддержку платформ. По этим причинам SSTP стал неплохой заменой PPTP в Windows-окружениях (наряду c L2TP/IPSec), однако успех своего предшественника не повторил.

Заключение

PPTP (Point-to-Point Tunneling Protocol) занимает важное место в истории VPN. Он был одним из пионеров в этой области и дал ранним пользователям VPN множество технологических инноваций, которые стали стандартом в индустрии и реализуются в разном виде до сих пор. Благодаря этому и в сочетании с простотой настройки и активной поддержкой от крупных игроков, таких как Microsoft, PPTP был практически вне конкуренции в его золотые годы.

Однако, как и другие технологии, PPTP не избежал устаревания. Со временем стали очевидными его уязвимости в области безопасности, что привело к появлению более современных и безопасных протоколов, таких как OpenVPN и IPsec.

Сегодня PPTP больше напоминает экспонат в музее технологий, напоминая о том, как начиналась эра VPN, а его использование в редких случаях может быть оправдано разве что историческими причинами. Для всех новых задач мы рекомендуем обратить внимание на что-то более современное и безопасное.