Квантовая угроза для шифрования всё ближе: действуйте сейчас или попрощайтесь со своими данными

В декабре прошлого года компания Google представила свой новейший квантовый чип, Willow. Для многих этот анонс мог остаться незамеченным, но Willow произвёл фурор в двух крупных направлениях.

Во-первых, Google показал, что с помощью этого чипа они смогли увеличить количество кубитов — строительных блоков любого квантового компьютера — и при этом вдвое снизить частоту ошибок. Поскольку высокая частота ошибок и проблема масштабирования количества кубитов были основными препятствиями на пути к практическому применению квантовых компьютеров, это огромный шаг вперёд.

Во-вторых, Google доказал превосходство квантовых компьютеров. «Квантовое превосходство» означает, что Willow сделал то, что не смог бы сделать классический компьютер: он решил сложную математическую задачу менее чем за пять минут. Для сравнения — у одного из быстрейших компьютеров современости это заняло бы 10 септиллионов лет (10 с 24 нулями!). Но есть нюанс: проблема, которую решил Willow, была не реальной, а придуманной специально для демонстрации возможностей квантовых вычислений.

А всего несколько дней назад компания Microsoft объявила о своём прорыве — она представила свой собственный новый квантовый чип Majorana 1. По словам Microsoft, этот чип предлагает «чёткий путь к размещению миллиона кубитов на одной микросхеме», прокладывая путь к квантовым компьютерам, способным решать «значимые задачи промышленного масштаба». Сроки? Ожидается, что это произойдёт уже «через годы, а не десятилетия».

Звучит захватывающе и как музыка для ушей энтузиастов технологий, и не просто так. Все эти достижения в области квантовых вычислений имеют практическое применение, которое может изменить мир. Помимо ожидаемых прорывов в области открытия лекарств, материаловедения, финансового моделирования, решения оптимизационных задач и прогнозирования погоды, квантовые вычисления приведут к развитию квантовой криптографии. Однако у этого есть скрытая цена.

Квантовый обратный отсчёт: как новые компьютеры бросят вызов нашей обороне

Хотя достижения в области квантовых вычислений открывают захватывающие возможности для многих областей, они также представляют значительную угрозу для наших нынешних систем шифрования. По мере развития квантовых компьютеров они смогут легко взламывать существующие методы шифрования, делая наши нынешние механизмы защиты данных устаревшими. Дело в том, что шифрование основано на сложных математических задачах, которые обычные компьютеры решить не в состоянии. Однако мощный квантовый компьютер сможет быстро перебрать все возможные решения этих задач и прийти к правильному не за тысячелетия, а за несколько дней. Это связано с тем, как устроен кубит. В отличие от классического бита, который может одновременно представлять только одно значение (0 или 1), кубит — это суперпозиция множества возможных состояний, включая 0, 1 или любую их комбинацию. Эта способность позволяет квантовым компьютерам обрабатывать и оценивать множество потенциальных решений одновременно, что даёт им огромное преимущество перед классическими компьютерами в решении сложных задач.

Ярким примером этого является алгоритм Шора — квантовый алгоритм, способный факторизовать большие числа гораздо быстрее, чем любой классический метод. Одна из самых уязвимых частей современных систем шифрования — генерация открытых ключей с помощью криптографии на эллиптических кривых. Квантовые компьютеры особенно хороши в применении алгоритма Шора для решения задачи дискретного логарифма, которая лежит в основе шифрования на основе эллиптических кривых. Это позволяет квантовым компьютерам вычислять исходные параметры кривой за долю того времени, которое потребовалось бы классическим компьютерам.

Что касается того, когда квантовые компьютеры станут массовыми, то эксперты сходятся во мнении, что, скорее всего, не раньше 2030-х годов. По данным Национального института стандартов и технологий США (NIST), к 2029 году квантовые компьютеры смогут потенциально взломать текущее 128-битное шифрование AES — самый популярный тип шифрования. Исследователи также подсчитали, что для взлома 256-битного шифра эллиптической кривой, более сильной техники шифрования, чем 128 AES, которая также широко используется, потребуется 317 миллионов физических кубитов. Учитывая, что у самого мощного квантового компьютера на данный момент всего 1180 используемых кубитов (достижение Atom Computing в 2023 году), впереди ещё долгий путь.

Угроза более реальна, чем может показаться

Хотя угроза взлома шифрования квантовыми компьютерами может показаться далёкой, на самом деле она гораздо более насущна. Даже если злоумышленники не могут взломать шифрование сегодня, они всё равно могут украсть и хранить зашифрованные данные, рассчитывая на то, что будущие квантовые компьютеры в конечном итоге смогут их взломать.

Этот тип атаки с отложенным исполнением известен как harvest now, decrypt later («собери сейчас, расшифруй потом»). Таким образом, злоумышленники могут собирать зашифрованные сообщения уже сейчас, надеясь расшифровать их, когда квантовые компьютеры станут достаточно мощными для этого.

Эксперты по кибербезопасности уже давно знают об этой потенциальной угрозе. Их решение заключается в реализации квантовоустойчивых алгоритмов, которые квантовым компьютерам гораздо сложнее взломать. Один из таких алгоритмов — LM-KEM. Он был выбран Национальным институтом стандартов и технологий США (NIST) в 2023 году. Стандарт основан на алгоритме CRYSTALS-Kyber, который позже был переименован в ML-KEM (Module-Lattice-Based Key-Encapsulation Mechanism). NIST рассматривает ML-KEM как механизм защиты от атак квантовых компьютеров. Сам KEM определяется как набор алгоритмов, которые могут быть использованы двумя сторонами для создания общего секретного ключа по открытому каналу. Затем этот общий секретный ключ может быть использован с криптографическими алгоритмами симметричного ключа для выполнения основных задач в безопасных коммуникациях, таких как шифрование и аутентификация.

Внедрение алгоритмов, устойчивых к квантовым компьютерам: Chrome и другие

Итак, если решение есть, разработчикам остаётся только внедрить его в свои продукты. Это очень важно для безопасности интернет-коммуникаций, ведь если такие алгоритмы не будут поддерживаться теми, кто занимается критически важной интернет-инфраструктурой, все усилия, вложенные в их разработку, окажутся напрасными.

В августе 2023 года компания Google начала поддержку квантово-устойчивого криптографического механизма в Chrome под названием X25519Kyber768. Он сочетает в себе два мощных алгоритма — постквантовый и классический — для создания безопасных ключей сессии для TLS-соединений. Алгоритм эллиптической кривой X25519, широко используемый для согласования ключей, работает вместе с Kyber-768, квантово-устойчивым методом инкапсуляции ключей (KEM), признанным NIST. В то время Google заявлял, что использование X25519Kyber768 добавляет более килобайта дополнительных данных к сообщению TLS ClientHello (чей объём обычно составляет от 200 до 500 байт), которое является частью начального рукопожатия между браузером и сервером при установке безопасного соединения. Это сообщение помогает серверу и браузеру договориться о методах шифрования и других деталях для безопасного обмена данными. Microsoft Edge, основанный на Chrome, также поддерживает постквантовую криптографию. Mozilla также добавила поддержку этой функции, но в Firefox её придётся включать вручную.

Среди других крупных провайдеров, поддерживающих квантовоустойчивую криптографию, — Microsoft, Amazon Web Services (AWS), Cisco, VMWare, Samsung и Cloudflare. В 2022 году NIST выбрал 12 компаний для руководства усилиями по переходу на квантово-устойчивую криптографию, в том числе и те, о которых говорилось выше.

AdGuard VPN теперь поддерживает постквантовую криптографию

В соответствии с растущим распространением квантовоустойчивой криптографии, AdGuard VPN также интегрировал гибридный метод X25519MLKEM768 для генерации безопасных ключей сессии. Этот метод сочетает в себе классический алгоритм X25519 и постквантовый ML-KEM768 на базе Kyber768. Обе части ключа объединяются для создания 64-байтного общего ключа. Такая конструкция гарантирует, что если в будущем в постквантовом алгоритме ML-KEM будут найдены уязвимости, то надёжный алгоритм X25519 даст дополнительный уровень защиты. Другими словами, AdGuard VPN использует этот гибридный метод шифрования, когда сервер поддерживает его, а если нет, то по умолчанию используется стандартный алгоритм X25519. По сути, наши действия очень похожи на то, что реализовано в Google Chrome.

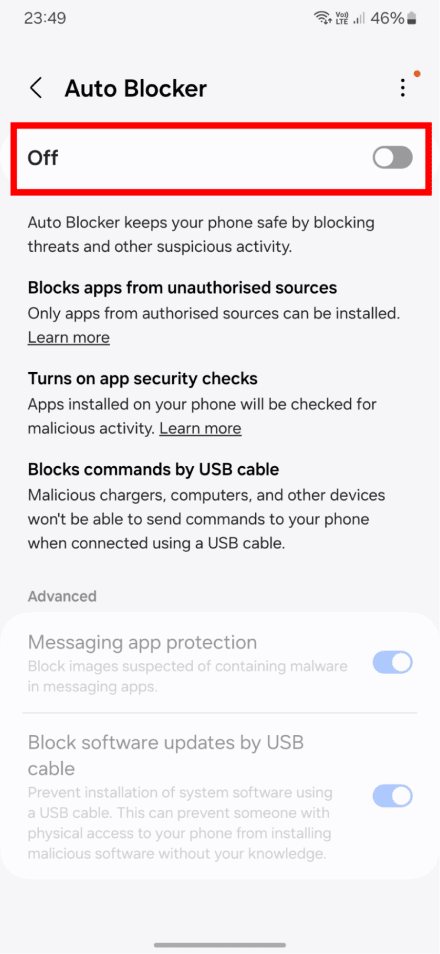

Чтобы включить поддержку постквантовой криптографии, пользователям нужно активировать эту функцию в меню настроек. Функция доступна для десктопных приложений AdGuard VPN, AdGuard VPN для iOS и скоро появится в AdGuard VPN для Android.

Применяя этот гибридный метод постквантовой криптографии, AdGuard VPN предпринимает активные шаги для защиты пользователей от новых угроз, связанных с квантовыми вычислениями, особенно от атак типа «собери сейчас, расшифруй потом». Интегрируя квантово-устойчивое шифрование сегодня, мы гарантируем, что данные наших пользователей останутся в безопасности, даже если квантовые компьютеры будут развиваться в ближайшие годы. Мы считаем, что это жизненно важная инвестиция в будущее кибербезопасности, и мы стремимся опережать потенциальные риски, чтобы продолжать и дальше предлагать самый высокий уровень защиты для наших VPN-пользователей.